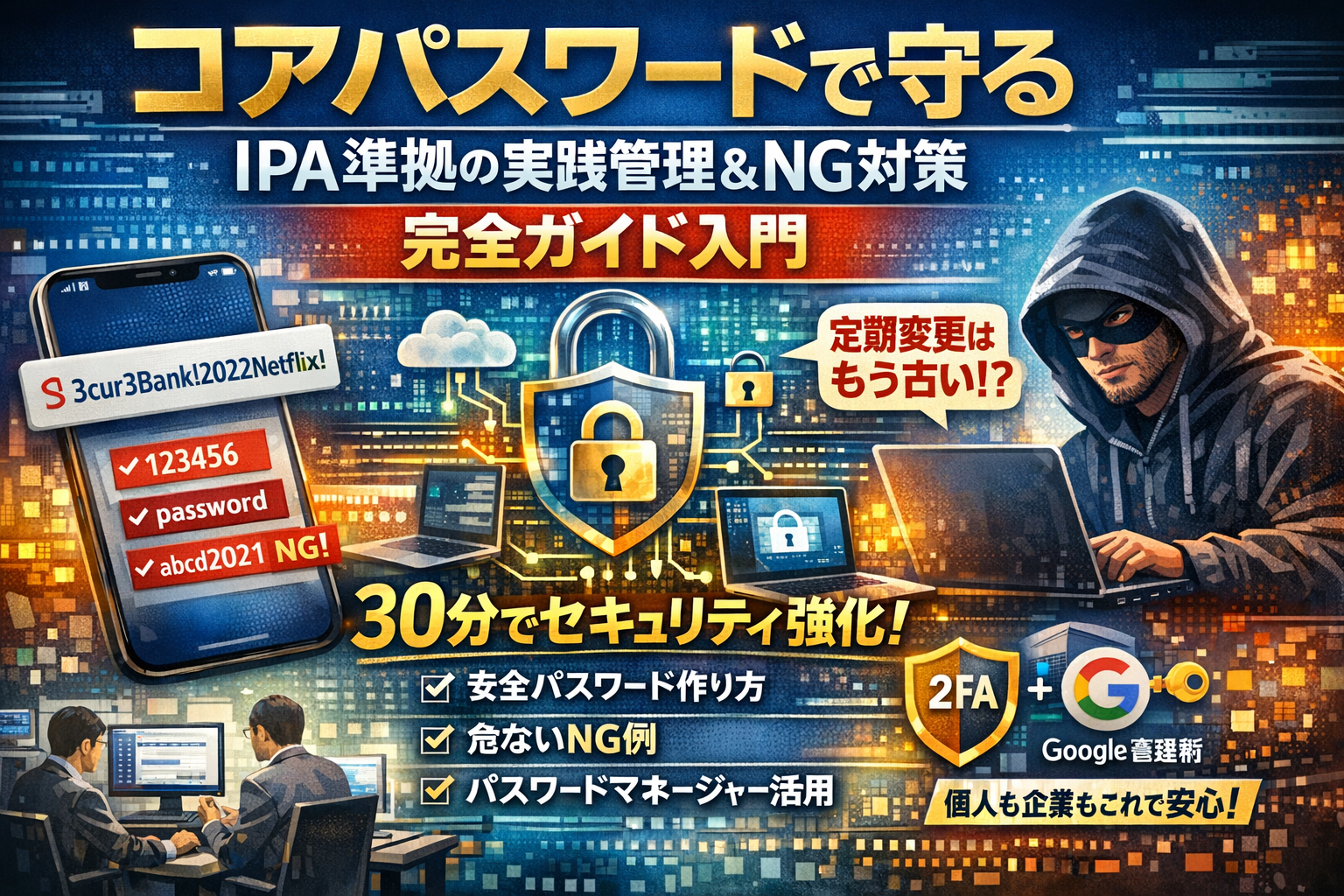

スマホもネットバンキングも同じ8桁パスワードで回しているなら、すでに資産とアカウントが「偶然守られているだけ」の状態です。コアパスワードを正しく設計すれば、今日このあと30分の作業で、主要サービスのセキュリティレベルを一段引き上げられます。

本記事は「コアパスワードとは何か」をIPAパスワードガイドラインに沿って整理しつつ、ありがちな誤解やデメリット、危ないパスワードランキング、日本人がやりがちな弱い作り方まで踏み込んで解説します。単なる定義紹介ではなく、スマホで使える具体的なコアパスワードの作り方、安全なパスワード例とダメな例、8桁・10桁・12桁の現実的な強度の違いを、明日からそのまま使える形で示します。

さらに、コアパスワード方式だけに頼るリスクや、「定期変更すれば安全」という古い常識が生む落とし穴も整理し、パスワードマネージャーやGoogleパスワードマネージャー、多要素認証との最適な組み合わせを具体的に提案します。個人と中小企業の運用差、UTMやクラウド環境での認証情報保護まで一気に俯瞰できる内容です。

読み終えるころには、「パスワードの作り方がわからない」「パスワード忘れた」が常態化した現状から抜け出し、自分と組織を現実的なコストで守るために、どこまでコアパスワードを使い、どこからツールと仕組みに任せるかが判断できるようになります。

- コアパスワードとは何かを3分で理解!IPAが狙った「ラクに強くする」発想と見落としがちな罠

- 忘れないで強く守るコアパスワードの作り方とは?実践的なステップ&安全パスワード実例

- コアパスワード方式が注目される理由と見逃しがちなデメリットまとめ!

- コアパスワードをパスワードマネージャーや多要素認証と組み合わせる最新セキュリティのコツ

- 個人ユーザーのためのコアパスワード活用術!「忘れた」から抜け出すリアルな方法

- 中小企業担当必見!コアパスワードが守る危ないパスワード運用と劇的改善策

- UTMやクラウド時代だからこそコアパスワードが必要!オフィス全体のセキュリティ強化法

- コアパスワードで迷ったらプロと一緒に解決!オフィスセキュリティ最強化への近道

- この記事を書いた理由

コアパスワードとは何かを3分で理解!IPAが狙った「ラクに強くする」発想と見落としがちな罠

「複雑なパスワードなんて無理。でも使い回しは危ないのも分かっている。」多くの人がこの板挟みにはまっています。そこで登場したのが、覚えやすさと強さを両立させるコアパスワードの考え方です。ただし、作り方を間違えると“安心したつもり”のまま穴だらけになるので、ここを最初に押さえておきましょう。

コアパスワードとは何か意味とIPAが示す本来の狙い

コアパスワードは、ある共通フレーズを「芯」にして、サービスごとに少しだけ変形させて使う方式です。

例としては次のようなイメージです。

-

自分だけが覚えやすい日本語フレーズを決める

-

それをローマ字や記号、数字に変換する

-

各サービス名をルールに沿って前後に足す

ポイントは、人間が覚えられる1つのフレーズを軸にして、使い回しを防ぐことです。IPAなどが重視している狙いは次の通りです。

-

同じパスワードを複数サービスに使わない

-

推測されにくいフレーズをベースにする

-

メモに丸ごと書かなくても再現できるルールにする

私の視点で言いますと、現場で「12文字以上、記号必須」とだけ決めても、覚えられずに付箋やExcelに逃げる人が必ず出ます。コアパスワードは、この“人間側の限界”を前提にした折衷案だと捉えるとしっくりきます。

コアパスワードから見た危ないパスワードランキングと日本人の“やりがちパターン”

危ないパスワードは、コアの考え方以前の話として押さえておく必要があります。典型的な弱いパターンを整理すると、次の通りです。

| 危険度 | ありがちな例 | 問題点 |

|---|---|---|

| 最大 | 12345678, password | 辞書攻撃で一瞬で突破される |

| 高 | qwertyui, asdfghjk | キーボード配列をなぞっただけ |

| 高 | 名前+誕生日、電話番号 | SNSや名刺から推測されやすい |

| 中 | service名+123 | 攻撃者が最初に試すパターン |

日本人に多い“やりがち”は次のタイプです。

-

好きなアーティスト名+誕生日

-

子どもやペットの名前+数字数桁

-

会社名+年度(例: kaisha2024)

どれも忘れにくいのは確かですが、「本人を知っている人」や「SNSを見ている人」ならすぐ連想できる情報ばかりです。攻撃者は、流出したIDやメールアドレスに対して、この手の組み合わせから機械的に試してきます。ここにコアのフレーズを安易に混ぜてしまうと、「覚えやすいけれど、身バレしやすい情報の集合体」になってしまいます。

コアパスワード利用時の絶対NG例と、なぜそれがセキュリティホールになるのか

「コアの考え方自体は良いのに、運用が危なすぎる」場面を現場ではよく見ます。代表的なNG例を挙げます。

-

ベースフレーズに本名や誕生日を使う

-

どのサービスでも末尾だけ「01」「02」と番号を振るだけ

-

ルールそのものをそのままメモに書いて共有する

-

社内アカウント全員で同じコアを使う

なぜ危険なのかを、流出時のシナリオで見ると分かりやすくなります。

-

1サービスから1件流出する

-

攻撃者が「ベース部分」と「末尾の違い」に気づく

-

類似ルールを他サービスに総当たりして突破される

つまり、1つ破られた瞬間に、他サービスまで一気に芋づる式に突破されるリスクがあるのです。特に、番号だけを変えるルールは、人間には分かりやすくても、攻撃ツールから見ると「規則性がバレた瞬間に一掃できるおいしい獲物」になります。

逆に言えば、コアパスワードは

-

ベースフレーズに個人情報を使わない

-

サービスごとの変化を「人には直感的に分かりにくい」ルールにする

-

ルールの全体像を紙やチャットに書き残さない

この3点を守った時にはじめて、強さと運用しやすさが両立します。ここを外した運用は、見た目だけ「セキュリティ対策している風」になってしまうので、最初の3分でしっかり区別しておくことが大切です。

忘れないで強く守るコアパスワードの作り方とは?実践的なステップ&安全パスワード実例

コアパスワードをスマホでも使える形で作成するステップとおすすめフレーズ変換法

パスワードの作り方がわからない人ほど、「全部同じ8桁」を使い回して情報を丸腰にしがちです。そこで鍵になるのが、覚えやすいフレーズを土台にした方式です。私の視点で言いますと、以下の3ステップに落とすと、多くの個人や中小企業の現場で運用しやすくなります。

- 自分だけの長めのフレーズを決める

例:学生時代の思い出「高校の文化祭でギターを初披露した」 - 法則を決めて変換する

- 文の頭文字だけ取る

- 一部を数字や記号に置き換える

例:高文祭ギ初披 → kbsgH→ gを9、Hを!にする → kb s9!

- サービス名を足して変化させる

- 先頭または末尾に、サイト名を短縮して追加

例:Amazon用:am_kbs9! / Google用:gg_kbs9!

- 先頭または末尾に、サイト名を短縮して追加

ポイントは、フレーズと変換ルールを固定し、サービスごとの一部だけ変えることです。スマートフォンでも打ちやすいように、記号は2種類以内にし、英字も「よく使う指」で入力しやすい配置を選ぶと、ログイン時のストレスが一気に下がります。

コアパスワードで防げる!良い例とありがちな弱い例を徹底比較

現場で被害が出やすいのは、「自分では工夫したつもり」のパスワードが、攻撃者から見るとテンプレパターンになっているケースです。代表的な例を比較します。

| タイプ | 例 | 攻撃されやすさ | コメント |

|---|---|---|---|

| 危険な例 | password123 | 極めて高い | 総当たり・辞書攻撃で即突破されるパターンです。 |

| ありがち例 | abc2024! | 高い | 文字と数字と記号があっても、規則性が単純で推測されやすいです。 |

| コア方式の良い例 | am_Kb9!gCfes | 低い | フレーズ由来で長く、サービスごとに変化しているため使い回し攻撃に強いです。 |

良い例のポイントは、以下の3つです。

-

12文字前後で、英大文字・小文字・数字・記号が混在している

-

自分にしかわからないフレーズから作成している

-

サービスごとに一部が変わるため、1つ漏洩しても全滅しない

逆に、誕生日・電話番号・名前+数字1桁は、攻撃者が真っ先に試す組み合わせです。安全なパスワード例に見えても、「2024」「123」「0000」など連番や西暦を入れると、一気にセキュリティレベルが下がります。

コアパスワードには何桁が最適?8桁・10桁・12桁の強度と現実的な落とし穴

桁数は「多ければ多いほど安全」ですが、現場で見ると、長くし過ぎて付箋メモ・Excel台帳・LINE共有が増え、逆に漏洩リスクが跳ね上がることが少なくありません。実務でおすすめしやすい目安を整理します。

| 桁数 | 強度の目安 | 現場での落とし穴 |

|---|---|---|

| 8桁 | 短く推測されやすい | 覚えやすいが、総当たり攻撃に弱く、重要サービスには不足です。 |

| 10桁 | 中程度 | ギリギリ許容だが、使い回すと一度の流出で被害が連鎖します。 |

| 12桁以上 | 高い | 強固だが、ルールが複雑だと覚えきれずメモ管理に流れがちです。 |

実務的には、重要なアカウントは12桁以上、それ以外でも最低10桁をおすすめします。そのうえで、次のような「人間側の運用ルール」をセットにすると、無理なく続きます。

-

12桁前後で作成し、構造は常に「フレーズ由来8〜9文字+サービス識別3〜4文字」にそろえる

-

ネットバンキングやショッピングサイトは、同じコアからさらに1〜2文字追加して強化する

-

無理にすべて覚えようとせず、頻度が低いサービスはパスワードマネージャーに任せる

セキュリティ対策は、文字数だけを追い求めると破綻します。人が守れる仕組みを前提に、桁数・ルール・管理方法をセットで設計することが、攻撃とミスの両方を防ぐ現実的な解決策になります。

コアパスワード方式が注目される理由と見逃しがちなデメリットまとめ!

「もう8桁を使い回すのは限界だけど、全部覚えるなんてムリ」──そんな現場の悲鳴から生まれたのが、この方式です。便利さだけを聞いて飛びつくと、思わぬ落とし穴にハマります。ここで一気に整理しておきましょう。

コアパスワード方式が“人間でも守りやすい”と言われるワケ

この方式は、覚えやすいフレーズをベースに複数サービスへ変形して使う作成手法です。人間の記憶の仕組みにうまく寄せているのがポイントです。

代表的なメリットは次の通りです。

-

長いフレーズにしやすい

歌詞の一部や日常フレーズを元にすれば、12文字以上でも覚えやすく、推測されにくくなります。

-

サービスごとの使い回し防止になりやすい

フレーズ+サービス名のルールで作ると、IDごとに変化をつけやすく、流出時の被害拡大を防ぎやすくなります。

-

厳しすぎない運用ルールにしやすい

私の視点で言いますと、現場では「12文字以上・記号必須・90日ごと変更」を一気に導入して崩壊した企業を何度も見てきました。

この方式は、文字数や記号を満たしつつも、人が覚えられるギリギリのラインでセキュリティレベルを底上げできるのが強みです。

コアパスワードのデメリットとは?やってしまいがちな失敗と攻撃手法

便利な一方で、設計をミスると一網打尽にやられるリスクがあります。よくある失敗を攻撃目線で見てみます。

主な失敗パターンとリスクをまとめると、次のようになります。

| よくある失敗パターン | 何が危ないか | 攻撃側から見た狙いどころ |

|---|---|---|

| フレーズが短い・単純 | 総当たり攻撃や辞書攻撃で割られやすい | 推測しやすい日本語フレーズから試される |

| サービス名の付け方が単純 | ルールが読まれると他サービスも突破される | 1つ漏れれば法則推測で連鎖攻撃される |

| 家族・趣味・誕生日を使う | SNS情報と照合されると一発で当てられる | 公開情報と組み合わせて推測される |

| 会社全員が同じルールを採用 | 社内の誰か1人が狙われたら全体に波及 | 退職者や内通者からパターンが漏れやすい |

特に多いのが、「ルールがバレた瞬間に、全アカウントの扉が半分開いた状態になる」ケースです。

1つのサービスで流出したIDとパスワードから、攻撃者は次のように動きます。

-

文字列の中に共通フレーズがないか機械的にチェック

-

末尾や先頭がサービス名らしき文字列かを確認

-

類似ルールで他サービスへ総当たり攻撃

この流れを想定してルールを作っていないと、「覚えやすい」がそのまま「読まれやすい」に変わります。

コアパスワードも油断禁物!「定期変更なら安全」はもう古い?

もう1つの落とし穴が、定期変更信仰とセットで考えてしまうことです。現場では、次のような悪循環が起きがちです。

-

90日ごとに変更を義務化

-

覚えきれず、付箋・ノート・Excel台帳・チャットで共有

-

紙やファイルの紛失、誤送信から漏洩

-

ログインできず業務停止、サポート窓口への問い合わせ増加

この状態は、攻撃者から見ると「強い鍵を、玄関前に置いてくれている」のと同じです。

セキュリティ対策は「理想のルール」より「人が守れるルール」が勝ちます。

今押さえておきたいポイントは次の3つです。

-

定期変更より、長さ・複雑さ・使い回し防止を優先する

-

どうしても変更する場合は、ルールごと変えるのではなく一部だけ安全に更新する設計を考える

-

規模が大きくなったら、この方式だけに頼らず、パスワードマネージャーと多要素認証で“覚える作業”そのものを減らす

「人間の記憶に寄せた作成手法」と「機械による管理」とをどうバランスさせるかが、これからのパスワード対策の分かれ目です。ここを押さえておくと、明日からのパスワード変更の迷いが一段減っていきます。

コアパスワードをパスワードマネージャーや多要素認証と組み合わせる最新セキュリティのコツ

「全部覚えるのはムリ。でも攻撃されるのもゴメン。」今のセキュリティは、このジレンマをどう設計で乗り切るかが勝負です。鍵は、人が覚えるパスワードと、ツールや多要素認証の役割分担をはっきり分けることです。

コアパスワードとパスワードマネージャー、賢く使い分けるベストなバランス

私の視点で言いますと、強いパスワード運用に成功している人や企業は、次のような分業をきれいに決めています。

| 種類 | おすすめ管理方法 | 具体例 |

|---|---|---|

| OSログイン・端末ロック | 覚えるパスワード | スマホロック、PCログイン |

| メインのメール・クラウド | 強めのコアパスワード | Googleアカウント、Microsoftアカウント |

| それ以外のWebサービス | パスワードマネージャー | ECサイト、SNS、会員サイト多数 |

ポイントは次の3つです。

-

「人が覚えるのは3〜5個まで」と割り切る

-

メインのメールアドレスと金融系アカウントは、強めに設計したコアパスワードを採用

-

それ以外は、パスワードマネージャーで長くてランダムな文字列を自動生成・保存

このバランスにすると、

覚える負荷を増やさずに、総当たり攻撃や情報漏洩時の被害を一気に下げられます。

コアパスワードとGoogleパスワードマネージャーやブラウザ保存に潜む落とし穴

ブラウザやGoogleのパスワードマネージャーは便利ですが、「全部任せる」は危険な設計です。現場でよく見るリスクは次の通りです。

-

端末自体のログインが甘い

- ロック画面が4桁PINや指紋だけだと、スマホやPCを盗まれた瞬間に全サービスへアクセスされるリスクがあります。

-

複数デバイスへ自動同期

- 家族共用PCや業務用PCと同期していて、意図しない人が保存されたアカウントにアクセスできる状態になるケースがあります。

-

マスターパスワード不在問題

- ブラウザに保存しているだけで、マスターパスワードや多要素認証による二重ロックが無い環境は、突破されると一網打尽になります。

安全に使うための最低ラインを整理すると次のようになります。

| 項目 | 安全に使う条件 |

|---|---|

| 端末ロック | 6桁以上か英数字、指紋と併用 |

| パスワード確認画面 | 表示時に端末の認証を必須にする設定 |

| 同期デバイス | 私用と業務用を分離、共有端末とは同期しない |

「便利だからオン」ではなく、「端末を盗まれても即全滅しないか」を基準に見直すことが大切です。

コアパスワードだけじゃない!最強を目指すなら多要素認証もプラス

最近の情報流出は、パスワードそのものが推測されたというより、「どこかのサービスから盗まれたものが他サービスで使い回されていた」というパターンが増えています。ここで効いてくるのが多要素認証です。

多要素認証は、次の3要素から2つ以上を組み合わせる考え方です。

-

知っているもの: パスワードやPIN

-

持っているもの: スマホ、認証アプリ、ハードウェアトークン

-

自分そのもの: 指紋、顔認証

特に守りたいアカウントほど、次のような構成にするとセキュリティレベルが段違いに上がります。

-

メール・クラウド・金融系

- 強いコアパスワード

- 認証アプリ型の多要素認証(SMSより強度が高い方式)

-

パスワードマネージャー自体

- 専用のマスターパスワード

- 端末の生体認証と組み合わせた二重ロック

この構成にしておけば、万が一パスワードが漏洩しても、攻撃者は多要素認証を突破できず、ログインまで到達しにくくなります。

人が覚える部分は最小限に抑えつつ、「突破に必要な手間」を段違いに引き上げる。この発想が、これからの標準セキュリティ設計と言えます。

個人ユーザーのためのコアパスワード活用術!「忘れた」から抜け出すリアルな方法

「覚えられないから全部同じ暗証番号」のままだと、今はネット銀行もSNSも一網打尽になります。ここでは、日常のスマホと主要サービスを一気に底上げする現実的な使い方に絞って解説します。

コアパスワードでロック画面やネットサービスのパスワードを管理する分け方

私の視点で言いますと、個人利用では1本の核+用途ごとの軽いアレンジが一番破綻しにくいです。

まず「核となるフレーズ」を1つ決めます。

例: 仕事でよく口にする一言や好きな歌詞をローマ字化し、数字と記号を混ぜたものを12文字以上にします。

そのうえで、用途ごとに次のように分けます。

| 用途 | 方針 | ポイント |

|---|---|---|

| スマホロック画面 | シンプルだが他と別系統 | 6桁以上の数字かパターン。家族にも推測されない番号にする |

| 金融系や重要サービス | 核+サービス名アレンジ | 例として頭にサービス頭文字、末尾に年号などを追加 |

| SNSやサブサービス | 核の簡略版+短い識別子 | 万一漏れても致命傷になりにくい領域に限定 |

この分け方にしておくと、核を忘れない限り「どこかで思い出せる」一方で、完全な使い回しは避けられます。

コアパスワード忘れたとき絶対やってはいけないNG行動集

焦るとセキュリティレベルが一気に落ちます。次の行動は避けるべきです。

-

職場や家族のグループLINEにパスワードを送る

- 履歴に残り続け、スマホ紛失で一気に漏洩します。

-

ブラウザの自動入力に丸投げしてメインパスワードを放置する

- デバイスを盗まれた瞬間に全サービスへログインされます。

-

紙にフルのIDとパスワードをセットで書いて机に放置

- オフィスやカフェでの「覗き見+撮影」でコピーされる事例が増えています。

-

思い出せないのに何度も適当に入力してロックさせる

- 金融サービスやスマホ本体は、ロックや初期化で自分が困るケースが多いです。

忘れたときは、無理に当てずっぽうで試さず、「パスワードをお忘れの方」からリセットするか、控えのメモを確認する方が安全です。

コアパスワードは紙メモやノートにどう書く?安全管理のコツを伝授

厳しいルールにすると、付箋やメモアプリに生の文字列を書いてしまうケースが現場では頻発しています。紙に書くなら、次の工夫でリスクを一段下げられます。

-

フルの文字列は書かず、ヒントだけ書く

- 例として「核は高校時代の部活名」「末尾は今年+記号」など、自分だけが分かる形にします。

-

IDとパスワードを同じ紙に並べない

- IDは別ページ、パスワードのヒントは別ページにし、持ち歩かないノートにまとめます。

-

スマホのカメラロールにメモを撮影しない

- クラウド同期や端末紛失で一括流出の典型パターンです。

ポイントは、「自分は思い出せるが、他人は復元できない情報」だけを書くことです。これが守れると、紙メモはむしろ頼れるバックアップになります。

この設計にしておくと、「パスワードの作り方がわからない」「忘れたら怖い」という不安を残したままではなく、今日から少しずつでも安全側に寄せていくことができます。

中小企業担当必見!コアパスワードが守る危ないパスワード運用と劇的改善策

コアパスワードで防ぐ「全員同じパスワード・共有Excel」のNG運用

総務や情報システム担当の現場で、いまだに多いのが次の2パターンです。

-

全員が同じIDとパスワードでWebサービスにログイン

-

パスワード一覧をExcelや紙で共有し、複数デバイスで回覧

この運用だと、退職者が出てもアクセスが止められず、万一漏洩しても「誰の操作か特定できない」という最悪のリスクを抱えます。私の視点で言いますと、ウイルス感染より先にここでつまずいている企業がかなり多い印象です。

ここで役立つのが、サービスごとに変形しやすい長めのフレーズを軸にしたパスワードです。従業員ごとにベースのフレーズを持ち、先頭や末尾をサービス名の略称や数字・記号で変化させるだけでも、同一パスワード運用と共有Excelは卒業できます。

代表的な悪い運用との比較を整理すると、次のようになります。

| 現状のNG運用 | 改善後の運用イメージ |

|---|---|

| 全員同じ短いパスワードを利用 | 従業員ごとに異なる長いフレーズ型パスワードを作成 |

| アカウント情報をExcelで一括管理 | 個人ごとに管理し、共有が必要なものは権限付きツールで保管 |

| 退職者が出ても設定を変更しない | 退職・異動時に対象サービスを一覧から確認しピンポイント変更 |

「覚えやすく長いパスワード」を基準に設計するだけで、運用をほとんど変えずにセキュリティレベルを一段引き上げられます。

コアパスワードとIPAパスワードガイドラインを社内ルールへ活かす方法

公的ガイドラインでは、推測されにくく十分な文字数を持つこと、使い回しを避けることが基本方針として示されています。中小企業では、これをそのままポリシー文書に書くより、実務に落とし込んだ「作成手法」と「管理方法」をセットにするほうが効果的です。

おすすめは、次の3ステップで社内ルールを作る方法です。

- 最低文字数と文字種を決める(例:12文字以上、数字と記号を含む)

- 個人が覚えやすいフレーズをベースにし、サービスごとに規則的に変形する方式を採用

- 業務で利用するサイトとアカウントを棚卸しし、どこまでをこの方式でカバーするかを明文化

| 項目 | 社内ルールに書くべきポイント |

|---|---|

| 作成の基本 | 12文字以上、フレーズ+数字+記号で構成し、個人情報は使わない |

| 使い回しの禁止 | 同じフレーズ+同じ変形を複数サービスで利用することを禁止 |

| 管理と保管 | 紙に書く場合は鍵付き保管、電子データは暗号化ツールを利用 |

| 変更のタイミング | 流出疑い時と人事異動時を必須にし、不要な定期変更は求めない |

このように「どう作り、どこに保存し、いつ変更するか」を具体的に書くことで、従業員が迷わず設定できるルールになります。

コアパスワードよりも効果が大!定期変更より優先すべきセキュリティ対策とは

多くの企業で続いている「90日ごとの定期変更」は、現場では次のような副作用を生みがちです。

-

忘れないように紙に書いてモニターに貼る

-

アカウントとパスワードをメールやチャットで共有

-

総務や管理者に「パスワードを教えてほしい」という問い合わせが殺到

結果として、攻撃者にとっては推測も盗聴もしやすい環境が整ってしまいます。定期変更よりも、優先すべき対策は次のようなものです。

-

従業員ごとのアカウント分離と権限の見直し

-

重要サービスへの多要素認証の導入

-

管理者用アカウントと一般アカウントの分離

-

不審なログイン履歴の定期確認と通知設定

とくにクラウドサービスやVPNなど、侵入されると被害が大きいシステムには、長く強いパスワードと認証アプリや物理トークンを組み合わせることが重要です。パスワード自体を頻繁に変えるより、「どのアカウントにどの認証要素を追加するか」を設計したほうが、実際の攻撃に対しては何倍も効きます。

中小企業の担当者がまずやるべきは、全従業員のログイン先を洗い出し、どこまでをフレーズ型パスワードとし、どこからは多要素認証や管理ツールに任せるかを線引きすることです。この整理だけでも、場当たり的なパスワード変更から、狙われにくいセキュリティ運用へ一気にシフトできます。

UTMやクラウド時代だからこそコアパスワードが必要!オフィス全体のセキュリティ強化法

「UTM入れたから、あとはパスワードもおまけで安全ですよね?」という相談が、ここ数年一気に増えました。ですが現場で起きている事故の多くは、ウイルスではなく認証情報の乗っ取りです。ネットワーク機器だけを固くしても、入り口のパスワード運用がスカスカだと、玄関開けっぱなしの要塞になってしまいます。

ここでは、オフィス全体を見渡したときに、パスワードとUTM、クラウド、ファイルサーバーをどうつなぐべきかを整理します。

コアパスワードだけで安心はNG?UTMやネットワーク対策と上手に連携するテクニック

パスワードとUTMは「二重ロック」の関係です。どちらか一方ではなく、役割分担をはっきりさせると運用が安定します。

役割のイメージ

| 要素 | 守る対象 | 現場でありがちな誤解 |

|---|---|---|

| UTM・ファイアウォール | 社外からの不正アクセスやウイルス | 入れておけばログイン乗っ取りも防げる |

| パスワード・認証情報 | アカウントそのもの | 短くてもUTMが守ってくれる |

| 多要素認証 | パスワード漏洩後の最終防衛線 | 面倒なので重要アカウントだけで十分と放置 |

私の視点で言いますと、「12文字以上、記号必須、90日ごと変更」という理想ルールだけを導入し、現場では付箋・共有Excelに逆戻りする企業を何度も見てきました。やるべきは次の順番です。

- 社外からの入口はUTMで絞る

- 社内の重要サービスは長めのパスワードと多要素認証を必須にする

- その上で、従業員が覚える部分だけを共通コアにして、サービスごとに変形させる

この「覚える部分をコアに絞る」発想がないと、どんなに良いルールでも現場が破り始めます。

コアパスワードで守りきれないテレワーク・クラウド認証情報の落とし穴と裏ワザ

テレワークとクラウド利用が増えると、オフィス外からのアクセスが当たり前になります。ここで問題になるのは、社員の私物スマートフォンや自宅PCに保存されたアカウント情報です。

よくある危険パターン

-

ブラウザに自動保存したまま、家族とPC共用

-

クラウドの管理者アカウントまで同じコアをほぼ使い回し

-

VPNパスワードと業務システムのパスワードがほぼ同じ構造

クラウドやVPNなど「突破されたら全社丸裸」になる入口では、コアの使い方を一段階厳しくします。

現場で使いやすい裏ワザは、次のような分け方です。

-

一般ユーザー用サービス

コアをベースにしつつ、サイト名の法則を足して変形

-

管理者アカウントやVPN

パスワードマネージャーで長いランダム文字列を生成し、人間は覚えない前提にする

この線引きをするだけで、「すべてをコアで覚えようとして破綻する」リスクを避けられます。

コアパスワード運用ポリシーからUTMファイルサーバークラウド連携ガイドラインまで

オフィス全体を守るには、機器ごとの設定ではなく「どの情報に、どの強さの鍵をかけるか」を一覧化することが重要です。パスワード関連の社内ルールを作るときは、次の4つを表にすると整理しやすくなります。

情報ごとの守り方マトリクス

| 情報・サービス | アクセスする人 | パスワード強度・方式 | 補強策 |

|---|---|---|---|

| 社員のメール・グループウェア | 全社員 | コアベース+サービス名変形 | 多要素認証、UTMで国外IP制限 |

| ファイルサーバー共有領域 | 部署ごと | コアベース、権限ごとにID分離 | アクセスログ監視 |

| 会計・人事クラウド | 経理・総務など限られた人 | コアではなくマネージャーで長文生成 | 多要素認証必須、IP制限 |

| UTM・ルーター管理画面 | 管理者のみ | ランダム長文、定期見直し | 接続元端末を限定 |

ポイントは「全部を最強にする」のではなく、「突破されたら致命傷になる箇所」から強くすることです。反対に、社内掲示板のように漏れても致命的ではない場所は、覚えやすさを優先しても構いません。

パスワードの話は、単なる文字列のテクニックではなく、UTMやクラウド、ファイルサーバーとつながったオフィスインフラ全体の設計そのものです。ルールを一度整理しておけば、新しいサービスを導入するたびに「このサービスはどの枠に入れるか」を決めるだけで済み、迷いなくセキュリティレベルを維持できます。

コアパスワードで迷ったらプロと一緒に解決!オフィスセキュリティ最強化への近道

コアパスワード導入でつまづきがちな中小企業の“見逃しポイント”

オフィスでルールを変えた瞬間から、現場は静かに混乱を始めます。特に、従業員全員に新しいパスワード方式を求めるときは要注意です。

よくあるつまづきポイントを整理すると、次のようになります。

| 見逃しポイント | 現場でよく起きるトラブル | セキュリティ上のリスク |

|---|---|---|

| 桁数だけ厳しくする | ログインできない・問い合わせ急増 | 付箋や紙メモに大量保存され漏洩 |

| 記号必須ルールだけ導入 | アカウントロック連発 | パスワードをExcel台帳で共有 |

| 定期変更を短サイクルで要求 | 総務・情報システムが疲弊 | 末尾の数字だけ変更など推測されやすい更新 |

| 教育なしで通知だけ | 形だけの運用 | 実際は使い回しが温存される |

特に危険なのは、ルールを厳しくしたのに、運用はアナログに逆戻りするパターンです。付箋、ノート、共有Excel、さらにはチャットツールでのパスワード共有まで、どれも攻撃者から見れば「宝の地図」になります。

私の視点で言いますと、パスワードの強度を上げる前に、人が守れるかどうかを先に設計していない企業ほど、この落とし穴にはまりやすいと感じます。方式そのものより、「どこまでを覚えさせて、どこからツールに任せるか」の線引きが勝負どころです。

コアパスワードやUTM OA機器まで一括相談できるパートナーの賢い選び方

パスワードだけ、UTMだけ、クラウドだけとバラバラに相談すると、セキュリティレベルがちぐはぐになりやすいです。中小企業なら、オフィスのIT環境全体を見てくれるパートナーを選ぶほうが結果的にコスパが高くなります。

選ぶときのチェックポイントは次の通りです。

-

パスワードポリシーとUTMやネットワーク機器の設定をセットで相談できる

-

多要素認証、シングルサインオン、パスワードマネージャーまで含めて提案してくれる

-

「12文字以上・定期変更」だけを押し付けず、人的負荷や総務・情報システム部門の体制までヒアリングしてくれる

-

テレワーク端末やスマートフォンの運用ルールまで含めたガイドラインを一緒に作成してくれる

ポイントは、製品単体ではなく運用フローを一緒に描いてくれるかどうかです。Digital Portのように、Webやオフィスインフラ、UTMやネットワーク機器まで扱うメディアを通じて情報を発信している企業であれば、パスワードだけに閉じない全体設計の相談がしやすくなります。

コアパスワードから始めるセキュリティ対策とDigital Portで学んだその次の一手

すぐにできる現実的なステップは、次の三段階です。

-

個人と企業で役割を分ける

- 社員個人には、覚えやすいフレーズをもとにしたコアとなるパスワード方式を教え、主要サービスごとに少し変形して使ってもらう

- 管理が難しい複雑なアカウントは、パスワードマネージャーに集約する

-

アカウントの棚卸しと優先順位付け

- ネットバンキング、基幹システム、クラウドストレージなど、漏洩したら致命傷になるアカウントから多要素認証を必須化

- ゲスト用PCや共有端末は、そもそもログイン方式を見直し、共有パスワード運用をやめる

-

ネットワークと連動したルール整備

- UTMのログイン、管理画面、社外からのVPNアクセスなどは、コアとなるパスワードだけに頼らず、必ず多要素認証を組み合わせる

- ファイルサーバーやクラウドサービスについては、「誰が・どこから・どうアクセスするか」を文書化し、権限管理とセットで見直す

Digital Portのような情報源を使えば、パスワードの作成手法から、UTMやOA機器の導入、ネットワーク構成の見直しまで、一連の流れとして学びながら設計を進めることができます。強いパスワードを作ること自体がゴールではなく、「人と仕組みが無理なく守れる環境」をどう作るかが、中小企業のセキュリティを一段引き上げる近道になります。

この記事を書いた理由

著者 – 平井 悠介 | 株式会社アクスワン 広報 / 『Digital Port』編集・運営

パスワードの話を書くとき、いつも思い出す出来事があります。数年前、都内の小さなオフィスで、自分のノートPCとクラウドの管理画面を、ほぼ同じ8桁のパスワードで回していました。忙しさにかまけて「覚えやすさ」を優先した結果、家庭のWi-Fi経由で使っていた個人用クラウドの認証情報が漏れ、業務データの一部をあわてて移行し直したことがあります。幸い被害は限定的でしたが、どこからどこまでを分けて守るべきか、真剣に考え直すきっかけになりました。

その後、アクスワンで中小企業の相談に乗る中で、同じ8〜10桁を社内全員が使い回しているケースを、2020年以降だけでも十数社見てきました。UTMやクラウドの導入に投資しているのに、パスワード運用だけが昔のままという企業ほど、ヒヤリとする場面が多いのが実感です。

この記事では、難しい理論ではなく、私自身が失敗から学んだ「どこまでをコアパスワードで整え、どこからツールや仕組みに任せるか」という線引きを、IPAの考え方と現場の運用をつなぐ形で整理しました。スマホとビジネスのアカウントを同時に抱える今の働き方で、現実的に続けられる守り方を、具体的な作り方とNG例まで含めて伝えたいと考えています。