毎日のように「情報漏洩のニュース」を見ていながら、自社でどこから手を付けるべきか判断できないまま、UTMとセキュリティソフトを入れて安心した気になっていないでしょうか。実際には、個人情報流出の原因ランキングを正しく読めていないこと自体が、見えない損失になっています。

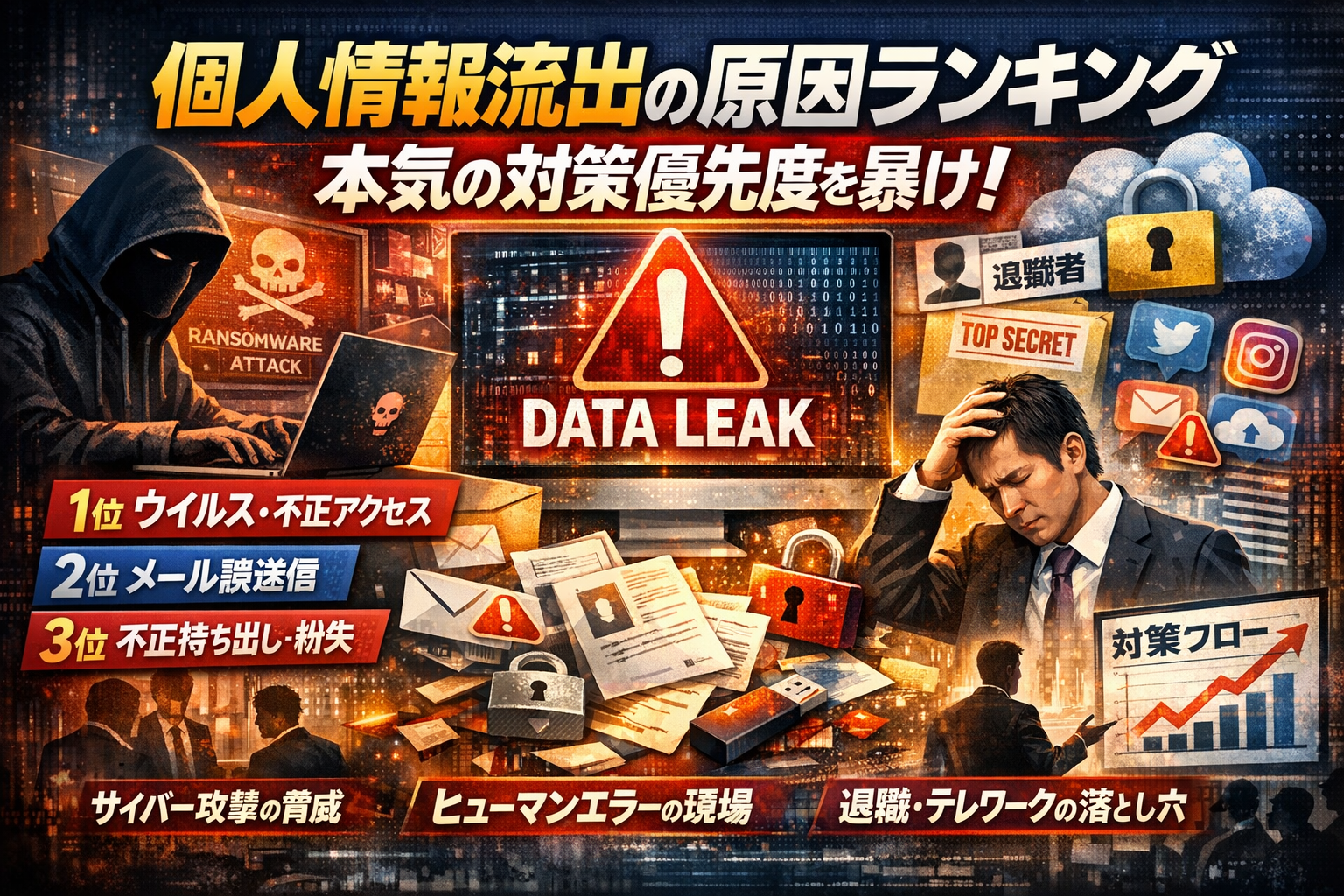

本記事では、東京商工リサーチやIPAの統計に基づく「情報漏洩 原因 ランキング」を起点に、ウイルス感染や不正アクセス、メール誤送信、不正持ち出しといったワースト原因を、現場で本当に起きているシナリオと結びつけて解剖します。単なる脅威一覧ではなく、UTM導入後も情報が流出する運用ミス、テレワークやクラウド、SNS起因の個人情報流出、退職者アカウント放置といった統計に出にくいリスクまで一気に整理します。

読み進めることで、原因別の「投資優先度」と、今日から着手できる技術・組織・人の具体的な対策が一本の筋として見えるようになります。役員説明用の資料にもそのまま転用できるレベルで、個人情報漏洩の被害と対応フロー、情報漏洩対策ガイドラインの実務的な押さえ所までまとめて確認できます。この記事を読まずに個人情報流出対策を語ることは、手探りのまま予算を配分しているのと同じです。

- まず全体像を掴む!最新個人情報流出の原因と“本当のヤバさ”をランキングから深読み

- ワースト一位の正体を暴露!ウイルス感染や不正アクセスが個人情報流出の原因ランキングを独占する理由

- ワースト二位の影の主役!メール誤送信とヒューマンエラーが個人情報流出原因ランキングから消えないワケ

- ワースト三位の見落としポイント!不正持ち出しや盗難、紛失に隠れた個人情報流出原因ランキングの落とし穴

- SNSとテレワーク、クラウド活用にひそむ新しい個人情報流出原因ランキングの火種とは

- 個人情報流出が起きたら待ってくれない!被害と対応フローを事前に知っておくと命拾い

- 今すぐ始められる!企業の個人情報流出原因ランキング対策を技術・組織・人で総チェック

- 思い込みにご用心!UTMがあれば安心の落とし穴と個人情報流出原因ランキングから分かる本当のリスク

- DX時代のオフィスインフラが左右する個人情報流出原因ランキング!DigitalPort編集部が激白

- この記事を書いた理由

まず全体像を掴む!最新個人情報流出の原因と“本当のヤバさ”をランキングから深読み

「件数が多い原因から順に対策しておけば安心」と考えると、セキュリティはだいたい失敗します。

本当に怖いのは、統計の行間に潜んでいる「一発で会社の信用を吹き飛ばすパターン」です。

ここでは、東京商工リサーチやIPAなどの統計から見える傾向を押さえつつ、現場で頻発している“統計に出にくい落とし穴”までまとめて整理します。

東京商工リサーチやIPAの統計が明かす個人情報流出の原因ランキングで分かる重大傾向

東京商工リサーチの事故情報やIPAの調査結果を重ねて眺めると、原因の顔ぶれはほぼ固定されています。

| 主な原因カテゴリ | 傾向のイメージ | 現場での典型ケース |

|---|---|---|

| マルウェア感染・不正アクセス | 件数・被害規模ともに大きい | ランサムウェア、脆弱なVPN狙い |

| メール誤送信・設定ミス | 件数が常に上位 | 宛先ミス、BCC忘れ、誤添付 |

| 紛失・盗難・不正持ち出し | 毎年一定数発生 | ノートPC・USB・紙の置き忘れ |

| システム設定不備・運用ミス | 統計上は分類がばらける | クラウド公開設定ミス、退職者アカウント放置 |

ここで押さえたいのは、「技術的な攻撃」と「人や運用のミス」がほぼ二分しているという構図です。

私の視点で言いますと、多くの企業は前者に予算を寄せがちですが、実際のインシデント対応では後者に時間を吸い取られていることが珍しくありません。

ウイルス感染、不正アクセス、誤送信、不正持ち出しが増加し続ける個人情報流出原因ランキングの本質

原因の顔ぶれが変わらないのに、なぜ事故は減らないのか。ポイントは次の三つに集約されます。

-

攻撃側の「自動化」と「ビジネス化」で、無差別スキャンと標的型攻撃の両方が増加

-

クラウドやテレワークで「データの出口」が爆発的に増えたのに、管理ルールが旧態依然

-

メールやファイル共有が“業務の最短ルート”になり、ヒューマンエラーが構造的に起きやすい

特に見落とされやすいのが、「UTMはあるが、その外側にあるクラウドと私物端末がノーガード」という構図です。

たとえば、社内ネットワークは固く守っている一方で、SaaSの共有リンクが「誰でもアクセス可能」のまま顧客リストが実質公開状態になっているケースは、統計上は「設定ミス」程度にしか映りませんが、被害としては不正アクセスと変わらない危険度になります。

件数だけじゃ見抜けない個人情報流出一件あたりの流出人数と実被害の差とは

もう一つ、ランキングを読むうえで外せないのが「件数」と「流出人数」のギャップです。

| 原因タイプ | 件数の傾向 | 1件あたり流出人数の傾向 | ありがちな誤解 |

|---|---|---|---|

| メール誤送信 | 多い | 比較的小規模〜中規模 | 「うっかりなので軽傷」 |

| マルウェア・不正アクセス | 中〜多い | 中規模〜超大規模 | 「狙われるのは大企業だけ」 |

| 紛失・盗難 | 少なくはない | 小規模〜中規模 | 「端末数が少ないから大丈夫」 |

| クラウド設定不備・共有ミス | 統計では埋もれがち | 一気に大規模化しやすい | 「社外には見えていないはず」 |

同じ1件でも、

-

メール誤送信で数十件の顧客情報が漏れるケース

-

クラウドの設定不備で数万件の会員データがクローラーに拾われるケース

では、被害額も信用失墜も桁違いになります。

さらに現場では、「古い共有サーバーに残っていた過去10年分のデータがまるごと抜かれた」といった、棚卸し不足ゆえに被害が想定より膨らむパターンが目立ちます。

これは統計上は「不正アクセス1件」としかカウントされませんが、実際には経営インパクトの大きさがまったく違います。

そのため、ランキングを見るときは次の二段構えで評価することが重要です。

-

どの原因が自社で発生しやすいか(業務フロー・ツール・従業員数から判断)

-

発生したときに「どれくらいの人数・どれくらいの期間のデータ」が巻き込まれるか

この二つを掛け算すると、ようやく投資の優先順位が見えてきます。

単に「件数が多い原因から対策する」のではなく、「一撃で致命傷になるパターン」から潰していくことが、限られた予算で最大限リスクを下げる現実的な戦い方になります。

ワースト一位の正体を暴露!ウイルス感染や不正アクセスが個人情報流出の原因ランキングを独占する理由

情シス兼務の担当者にとって、サイバー攻撃は「遠い世界の話」に見えながら、統計では毎年トップを独走しています。なぜここまで突出しているのかを押さえると、どこに投資し、どこを運用で補うかが一気に見えてきます。

情報セキュリティ十大全脅威と個人情報流出原因ランキング、その本当の関係とは

IPAの情報セキュリティ十大全脅威で、毎年上位にいるのは攻撃者による標的型攻撃メールやランサムウェア、脆弱性悪用です。東京商工リサーチなどの統計で、多くの流出件数が「ウイルス・不正アクセス」に分類されているのは、まさにこの脅威群が直撃している結果です。

ここで押さえたいのは、「入り口」で失敗すると、一気に大量の顧客データに到達される構造です。攻撃者は1通のメールから、ファイルサーバー、クラウドストレージ、バックアップまで一直線に狙ってきます。

ランサムウェアやゼロデイ攻撃とフィッシングが“刺さる”企業の個人情報流出原因になる共通点

ランサムウェア、ゼロデイ攻撃、フィッシングメールに共通するのは、次の3点です。

-

パッチ未適用や古いVPN装置など、運用が遅れたIT資産を狙う

-

メール・Web・クラウドなど、日常業務の導線に溶け込む手口

-

従業員の心理(急かす・不安にさせる)を突くソーシャルエンジニアリング

攻撃自体は高度に見えますが、成功の決め手は「放置された古いサーバー」「ルールはあるが運用が追いつかないテレワーク環境」といった、地味な運用ギャップです。ここを潰さない限り、ランキング上位からサイバー攻撃が消えることはありません。

UTMやファイアウォール導入後も個人情報流出が止まらない運用ミスの落とし穴

セキュリティ機器を入れているのに被害が出る企業には、共通の落とし穴があります。私の視点で言いますと、次のようなパターンを繰り返しているケースが非常に多いです。

-

初期設定のままポリシーが数年間放置

-

ベンダー任せでログを誰も見ていない

-

テレワーク急拡大で、VPNやリモートデスクトップの例外設定が積み増し状態

-

クラウドサービスへの移行で、オンプレ機器の守備範囲外に重要データが移動

この「設計と現実のズレ」が、数字には出にくい最大の要因です。機器の有無ではなく、ネットワーク図とクラウド利用実態が一致しているかを定期的に見直すことが、攻撃対策の土台になります。

下の表のように、「導入したつもり」と「実際に守れている」のギャップを一度棚卸ししてみると、優先度がクリアになります。

| 項目 | 導入状況 | 典型的な落とし穴 |

|---|---|---|

| UTM/ファイアウォール | 導入済み | ポリシー更新・ログ監視が止まっている |

| VPN/リモート | 急増中 | 退職者アカウントや例外設定の放置 |

| クラウドストレージ | 部署ごとに乱立 | 権限設定・共有リンクの管理不在 |

サイバー攻撃が個人情報流出原因ランキング上位となるリアルなシナリオと損害例

現場で実際に起こりやすい流出シナリオを、時系列で整理すると次のようになります。

- 標的型メールの添付ファイルから端末が感染

- 社内ファイルサーバーやNASに自動で侵入

- 顧客情報ファイルを外部に転送しつつ、ファイルを暗号化

- ランサム要求と同時に、「データを公開する」と脅迫

- 数万〜数十万件単位のデータが流出し、事後対応と休業で多額の損害

ここで効いてくるのは、一件あたりの流出人数の重さです。メール誤送信が数百件規模なのに対し、サーバー侵入は一度で数万件規模になりやすく、結果として被害額も桁違いになります。

だからこそ、技術対策だけでなく、

-

重要データの保管場所を限定・分離する設計

-

権限を「とりあえず全員アクセス可」にしない最小権限管理

-

退職者アカウントの削除とログ監査をセットにした定期運用

といった地に足の着いた管理が、ランキング上位対策の決定打になります。華やかな製品スペックより、この「運用で詰め切る力」がある企業ほど、統計上のリスクを実際の被害にさせずに済んでいます。

ワースト二位の影の主役!メール誤送信とヒューマンエラーが個人情報流出原因ランキングから消えないワケ

「サイバー攻撃より怖いのは、自席の“送信ボタン”です」。多くの企業で情報漏洩の集計を並べると、ウイルス感染に続いて必ず顔を出すのがメール誤送信やヒューマンエラーです。攻撃ではなく、自分たちの手で機密データを外部に放り出してしまう構図が、いまだにランキング上位から落ちない理由を分解していきます。

なぜ「誤送信」が個人情報流出原因ランキング常連なのか?現場で起きていること

誤送信が減らない最大の要因は、「仕組みは2000年代のまま、メールの量だけがクラウド時代レベル」になっていることです。日々のやり取りが増えたうえ、顧客情報や見積りなど機密データをそのまま添付ファイルで送る運用が残っている企業は今も多くあります。

代表的な構造を整理すると、次のようになります。

| 要因 | 現場で起きていること |

|---|---|

| メール依存 | 顧客とのやり取りをほぼメールで実施 |

| 時間プレッシャー | 「今すぐ送って」と急かされ確認省略 |

| アドレス自動補完 | 似た社名・氏名に自動で補完され誤選択 |

| 件名だけ確認 | 本文や添付ファイルの中身までは見直さない |

これらが重なったタイミングで、数千件単位の顧客リストが外部に送信され、情報漏洩として発生します。

宛先ミスや添付ファイル違い…個人情報流出原因となるヒューマンエラー“現場のリアル”

実際の現場で多いパターンは、派手なものではなく「ありふれたミス」の積み重ねです。

-

宛先欄に「To」と「Cc」「Bcc」を入れ違える

-

メーリングリスト宛に個人向けの機密情報を送信

-

顧客A用のファイルと顧客B用のファイルを取り違える

-

ファイル名が似ていて、添付フォルダをドラッグし間違える

特に危険なのは、「Excelに顧客一覧」「パスワードなしで添付」という運用です。ひとたび外部メールアドレスに送信されれば、情報はコピーも再送信も自由で、完全な回収はほぼ不可能になります。

内部の従業員が悪意なく起こしたミスでも、顧客から見れば企業の管理体制の問題です。送信前のチェックリストを作っても、繁忙期や残業続きの部署ほど形骸化しやすい点も、情報漏洩対策を難しくしています。

誤送信防止ツールの外側で起きる印刷・画面ののぞき見・スクリーンショット流出

最近は誤送信防止ツールを導入する企業が増えていますが、「ポップアップで確認させれば安心」という認識で止まると、別ルートの漏洩リスクが一気に浮き上がります。

-

印刷した顧客リストを会議室に置き忘れ

-

カフェでノートPCの画面をのぞき見される

-

チャットに貼った画面キャプチャに個人情報が映り込み

-

社員が自分のスマホで画面を撮影し、個人用クラウドに保存

これらはメール誤送信防止ツールの守備範囲外です。情報資産を「データ」だけでなく紙・画面・写真としても管理対象に含め、物理的な管理とセキュリティルールをセットで決める必要があります。

私の視点で言いますと、テレワーク導入後にこのギャップが一気に表面化した企業を多く見てきました。社外のWi-Fi環境、家族の出入りがある部屋での作業など、オフィス前提の管理ルールでは守りきれないケースが目立ちます。

メールだけじゃない!チャットやクラウドストレージも絡む個人情報流出対策の今

SlackやTeamsなどのチャット、オンラインストレージの共有リンクが当たり前になった結果、「どこまでが社外公開か」を意識せず情報を共有する場面が増えました。

-

社外パートナーを含むチャネルに顧客名簿付きファイルをアップ

-

「リンクを知っている人は全員アクセス可」のままURLをメール転送

-

退職者のアカウントが残り、クラウド上の機密フォルダにアクセス可能

メール誤送信だけを対策しても、チャットやクラウドの設定が甘ければ、情報漏洩リスクは横から再発します。企業としては次の3点をセットで管理することが重要です。

-

送信経路の統一方針(どの情報をメール、どの情報をクラウド経由にするか)

-

アクセス権限管理(部署・外部委託先ごとにフォルダを分け、定期的に棚卸し)

-

ログと教育(誰がどのデータをダウンロードしたかを記録し、従業員教育で具体例を共有)

この三つを押さえることで、ヒューマンエラーが完全にゼロにはならなくても、「起きたときに範囲を限定できる」「被害を最小限に抑えられる」状態に近づけます。メール誤送信を、単なる操作ミスではなく、組織全体の情報管理レベルを映す指標として捉え直すことが、次の一手を決めるカギになります。

ワースト三位の見落としポイント!不正持ち出しや盗難、紛失に隠れた個人情報流出原因ランキングの落とし穴

ウイルスや誤送信ばかりに目が行く一方で、実務で「気づいたら漏れていた」が多いのが、不正持ち出し・盗難・紛失です。派手さはないのに、信用失墜のダメージはトップクラスという厄介ゾーンを整理します。

情報漏洩の事例で見抜く内部犯行や不正持ち出しが個人情報流出原因になる典型パターン

内部犯行や不正持ち出しの多くは、ドラマのような高度犯行ではなく、次のような「日常業務の延長」で発生します。

-

取引先とのやり取り用に、顧客データを私物USBにコピーして持ち帰る

-

部署異動後も、前部署の共有フォルダにそのままアクセスできる

-

外注担当者のアカウントを一時的に発行し、そのまま放置される

これらは、アクセス権限や持ち出しルールが曖昧なままIT資産が増えた企業で、非常に起きやすいパターンです。

| 典型パターン | 兆候 | 実務でのサイン |

|---|---|---|

| 私物USBへのコピー | 禁止ルールがあっても形骸化 | 会議で「とりあえずUSBで渡します」が日常化 |

| 権限のつけっぱなし | 異動後も昔フォルダが見える | 共有サーバーが部署名ではなく人名で管理 |

| 外注アカウント放置 | 期限の管理者が不明 | 誰も「消していい人」を把握していない |

退職者アカウントや権限変更が“後回し”になりがちな実態と個人情報流出原因ランキング

退職や異動のたびに、次の4つを同日に完了できている企業は多くありません。

-

PCログインアカウント停止

-

メールアカウント停止・転送設定

-

SaaSやクラウドサービスのID削除

-

ファイルサーバーや社内システムの権限削除

人事・総務・情報システムの連携が弱いほど、「退職者アカウントが数カ月放置」「前任者のIDでみんなログイン」という状態になりがちです。業界人の目線で言いますと、実際の漏洩インシデントでは、標的型メールより、こうした“昔のID”が入り口になったケースを頻繁に見かけます。

退職者IDが残っていると、元社員本人だけでなく、パスワード流出や不正アクセスの足掛かりとして悪用されるリスクが跳ね上がります。

ノートPCやUSB、紙書類紛失が個人情報流出ニュースになるまでのリアルタイム

持ち出し機器の紛失は、発生から報告、公表までのタイムラインを押さえておくと危険度が見えてきます。

-

出先でノートPCやカバンを紛失

-

「自分で探してから…」と担当者が報告を遅らせる

-

数時間〜1日後に上長へ共有、そこで初めて情報システム部門が認識

-

暗号化やログが不十分なため、データにアクセスされたか判断できない

-

影響人数の特定に時間がかかり、公表判断も遅れる

ここで暗号化とログ管理が効いていると、「紛失はしたが中身は守られた」と説明できます。逆に、パスワードのみ・暗号化なしのPCやUSBだと、「アクセス有無が証明できない=最悪ケースで公表」が必要になり、ニュースになる可能性が一気に高まります。

物理と論理の両輪で守る!個人情報流出原因ランキングで対策すべきガイドライン

不正持ち出し・盗難・紛失への対策は、物理と論理の両輪で設計すると、現場が動きやすくなります。

物理的な対策

-

ノートPC・外付けHDD・USBの暗号化を標準化

-

持ち出し機器の台帳管理と定期棚卸し

-

紙書類の持ち出し申請と施錠キャビネットの徹底

論理的な対策

-

アカウントライフサイクル(発行〜変更〜削除)のフローを人事と連携して定義

-

部署単位でのアクセス権限管理と、異動時の自動見直し

-

クラウドやSaaSも含めた「退職時チェックリスト」の整備

これらを進める際のコツは、最初から全社完璧を狙わず、まず「退職者アカウントの棚卸し」と「持ち出しPCの暗号化状況の見える化」から着手することです。ここを押さえるだけでも、ワースト三位のリスクは目に見えて下がり、役員への説明資料としても説得力が一気に高まります。

SNSとテレワーク、クラウド活用にひそむ新しい個人情報流出原因ランキングの火種とは

クラシックなウイルス感染や誤送信だけを見ていると、足元で燃え上がる“新しい火種”を見落とします。特にSNS、テレワーク、クラウドは、統計に数字が出る頃には「もう手遅れ」になりがちな領域です。

SNS個人情報流出の事例が示す「うっかり投稿」が引き起こす騒動のメカニズム

SNS起点の漏洩は、攻撃というより“自爆型インシデント”になりやすいのが特徴です。

-

顧客一覧が映り込んだPC画面の写真をそのまま投稿

-

名刺や社員証が写った集合写真をXやInstagramにアップ

-

社内チャットのスクリーンショットを加工せず共有

この3つだけで、氏名・所属・メールアドレスといった機密情報が世界に公開されます。検索エンジンのキャッシュやスクリーンショットで削除しても完全には消えないことが、炎上を長期化させる要因です。

私の視点で言いますと、SNSポリシーを作る前に「投稿前に5秒止まって確認するチェックリスト」を全員に徹底した組織ほど、実際の事故率が下がっています。

テレワーク私物端末やクラウド利用急増が個人情報流出原因ランキングに登場する日

テレワークで見落とされがちなのは、会社が知らないIT資産の爆増です。

-

私物PCに顧客データをダウンロード

-

家族共用PCに業務用クラウドの自動ログイン設定

-

個人のオンラインストレージにファイルを一時退避

こうした状態では、ウイルス感染や家族による誤操作が、そのまま顧客情報の流出に直結します。ポイントは、テレワーク規程より先に「どの端末から・どのサービスにアクセスさせるか」を棚卸しすることです。ここを曖昧にしたままVPNやリモートデスクトップを増設すると、あとから「誰がどこまで見られるのか」が誰も説明できなくなります。

クラウドサービス設定不備や共有リンク“公開しすぎ”による個人情報流出を防ぐには

クラウドの事故は、攻撃よりも設定ミスが圧倒的に多いです。典型的な落とし穴を整理すると次のようになります。

| 項目 | ありがちな設定 | 発生しやすい被害 |

|---|---|---|

| 共有リンク | リンクを知っていれば誰でも閲覧可能 | URL漏洩から顧客データ一式が閲覧 |

| 権限管理 | 部署単位ではなく「全社閲覧可」で運用 | 関係ない部門からの二次流出 |

| ログ | アクセスログ未確認 | 事故発覚が数カ月遅れる |

防ぎ方のコツは、「最初から閉じて、必要なところだけ開ける」設計にすることです。具体的には、共有先を原則「特定ユーザー」に限定し、プロジェクト終了時に権限を自動失効させる運用にします。加えて、毎月一度はアクセスログを担当者がチェックし、「退職者が残っていないか」を見るだけでもリスクは大きく下がります。

サプライチェーン攻撃や委託先起因の個人情報流出をコントロールする視点

最近増えているのが、自社ではなく委託先からの流出です。クラウド型業務システム、コールセンター、配送会社など、顧客データを扱う企業が増えるほど、管理の目線も分散します。

サプライチェーンをコントロールするうえで、最低限押さえたいチェックポイントは次の3つです。

-

契約時に「どのデータを・どこに保存するか」を明文化しているか

-

委託先が実施しているセキュリティ教育やログ管理を、資料で確認しているか

-

インシデント発生時の連絡フローと報告期限を合意しているか

重要なのは、価格だけで委託先を選ばないことです。短期的なコスト削減が、長期的な信用失墜という“高すぎる代償”に変わるケースを、業界内で何度も見てきました。社内の対策と同じ粒度で、外部パートナーも評価する視点が欠かせません。

個人情報流出が起きたら待ってくれない!被害と対応フローを事前に知っておくと命拾い

「まだ起きていないから大丈夫」は、個人情報が外に出た瞬間に一瞬で崩れます。攻撃かヒューマンエラーかに関係なく、発生後は分単位の判断が求められます。ここでは、ワースト原因のランキングを追いかける前に知っておくべき「起きた後のリアル」を整理します。

個人情報漏洩被害の種類や信用失墜がじわじわくる個人情報流出原因ランキング外の影響

被害は「件数」より質と広がり方が勝負です。

-

金銭的被害:調査費、専門家費用、システム改修、損害賠償

-

業務停止:サーバ停止、メール停止、コールセンター増設

-

法的・行政:報告義務、再発防止策の要求

-

信用失墜:解約、採用難、取引停止

| 見えやすい被害 | 見えにくい被害 |

|---|---|

| 賠償金、罰金 | 営業機会損失 |

| システム復旧費 | 社内士気の低下 |

| コールセンター増員 | 採用コストの増加 |

数字に出る損失より、数年かけてじわじわ効いてくる信用リスクをどう抑えるかがポイントです。

個人情報漏洩対応フロー、報告・公表の“時間との戦い”で焦らないコツ

発生後のフローは、事前に「テンプレート化」しておかないと確実に詰まります。典型的な流れは次の通りです。

- 事象の把握(何が・いつ・どこから)

- 拡大防止(システム遮断、アカウント停止)

- 影響範囲の特定(件数、属性、バックアップ状況)

- 経営層・担当部署への報告

- 関係機関への相談・報告

- 本人通知・公表・問合せ窓口の設置

- 再発防止策の策定と実行

焦りを抑えるコツは「誰がどの段階を担当するか」を名指しで決めておくことです。役職名レベルではなく、メールアドレスまで事前に紐付けておくと、夜間でも判断が止まりにくくなります。

個人情報が流出したらどこに相談?初動で損害を抑える大事な一手

どこに相談するか迷う時間が、一番ムダなリスクです。整理すると次の3レイヤーになります。

-

技術・攻撃内容の分析

- システム保守ベンダー

- セキュリティ専門会社、CSIRT支援サービス

-

法律・報告義務の判断

- 顧問弁護士

- 各種相談窓口(業界団体、行政機関)

-

社内外コミュニケーション

- 経営層、総務、広報

私の視点で言いますと、「技術」「法務」「広報」を一度に集めて30分で方針を決める準備がある会社ほど、被害を小さくまとめています。

ニュースになった個人情報流出事例に学ぶ自社がすぐ真似すべき鉄則

大きな事件ほど、対応の良し悪しが教科書になります。共通している「やってしまう失敗」と「真似すべき鉄則」は次の通りです。

失敗パターン

-

事実確認前に楽観的コメントを出し、後から訂正

-

拡大防止より先に「原因探し」に時間を使う

-

被害者への連絡より先にメディア対応を優先

真似すべき鉄則

-

まず「これ以上漏らさない」ための技術的対策を即実施

-

分からないことは「現時点で把握している範囲」と明言して公表

-

被害者への補償・サポート窓口を最速で設置

-

後日の詳細報告と再発防止策の期限を最初の公表時に約束

ランキング上位の原因を追うほど、「起きてからの動き方」が事前に決まっているかが、企業の生存率を分けることが見えてきます。

今すぐ始められる!企業の個人情報流出原因ランキング対策を技術・組織・人で総チェック

「高価な機器も立派な規程も、運用が噛み合わなければ“穴だらけのバケツ”」という状況が、多くの企業で起きています。ここでは、原因ランキング上位の攻撃や誤送信、紛失に対して、技術・組織・人の三方向から一気にチェックできる形に落とし込みます。

まず全体像として、どこを厚く守るべきかを整理すると次のようになります。

| 観点 | 主なリスク領域 | 重点対策の例 |

|---|---|---|

| 技術 | マルウェア感染、不正アクセス、設定不備 | UTM、セキュリティソフト、暗号化、ログ収集 |

| 組織 | 権限管理の甘さ、ルール形骸化 | 規程整備、権限設計、定期棚卸し、監査 |

| 人 | 誤送信、紛失、SNS投稿、内部不正 | 教育、訓練、意識づけ、退職・異動プロセス |

これを踏まえたうえで、実務での“詰まりやすいポイント”を一気に潰していきます。

UTMやセキュリティソフト、誤送信防止ツールを“宝の持ち腐れ”にしない活用術

機器やサービスは「入れた瞬間がスタートライン」です。よくあるのは、導入後に次のような状態で止まっているケースです。

-

ポリシーが初期設定のままで、業務に合っていない

-

アラートメールが担当者の受信箱で埋もれている

-

ライセンス更新や定義ファイル更新が形だけのチェックになっている

これを避けるために、最低限押さえたいポイントは次の3つです。

-

担当と代行を決める

ベンダーに運用代行を任せるのか、社内でポリシー変更まで行うのかを明確にし、連絡窓口を一本化します。

-

“攻撃が止まった回数”を見える化

月1回で良いので、ブロック件数や検知された攻撃の種類を簡単な資料にまとめ、経営会議や部門長会議で共有します。投資対効果が腹落ちし、改善提案もしやすくなります。

-

誤送信防止ツールは“例外ルール”を定期見直し

「このドメインは常にOK」という例外を増やし過ぎると、ツールの価値がゼロに近づきます。半年ごとに棚卸しして、不要な例外を削除します。

私の視点で言いますと、運用ルールと画面マニュアルがセットで用意されている企業ほど、インシデント発生時も復旧が早い印象があります。

情報管理ルールや権限制限、ログ管理を形骸化させない仕掛けづくり

ルールは作るより「守らせ続ける方が100倍難しい」です。形骸化を防ぐコツは、監査ではなく“仕組み”で強制することです。

-

権限は「部署」と「役割」でテンプレ化

個人ごとに細かく設定すると、異動や退職のたびに漏れが出ます。職種単位のアクセス権テンプレートを作り、人事異動と連動させます。

-

ログは“全部保存”より“見るべき指標”を決める

例:深夜の大量ダウンロード、外部ストレージへの大量アップロード、同一ユーザーの多拠点ログインなど、怪しいパターンをあらかじめ決めて可視化します。

-

規程と現場フローを1枚図にする

ネットワーク図とクラウド利用状況を並べた「情報資産マップ」を作成し、どのルールがどのシステムに紐づくかを見える化すると、机上の空論になりにくくなります。

従業員教育で押さえておきたい個人情報流出原因ランキングから学ぶ三大ポイント

教育でやりがちなのは、「パスワードは複雑に」「怪しいメールは開かない」で終わってしまうことです。原因ランキングから逆算すると、次の三つに絞り込む方が効果的です。

-

メールとクラウドの取り扱い

宛先オートコンプリートの危険性、共有リンクの公開範囲、添付ファイルの暗号化とパスワード送信方法を、実際の画面で見せながら説明します。 -

持ち出しと紛失の基準

ノートPCやUSB、紙資料を社外に持ち出す“OKとNGのライン”を、職種別に具体例で共有します。 -

SNSと写真のリスク

オフィス写真にPC画面やホワイトボードが映り込むことで情報が漏れる事例を見せ、「これはアウト」という感覚を揃えます。

集合研修だけでなく、Teamsや社内ポータルで月1本の短い“1分解説”を流す企業は、意識の維持がしやすくなっています。

個人情報流出対策の優先順位は棚卸しと“小さくテスト”が勝負所

最後に、どこから手を付けるかを決めるプロセスです。ここで失敗すると、予算も時間も食われてしまいます。おすすめは次の2ステップです。

-

ステップ1:情報資産の棚卸しを“紙・USBだけで終わらせない”

途中で必ずクラウドやSaaSの存在が浮かび上がります。最初から

「紙・USB・ノートPC・社内サーバー・クラウドサービス」

の5カテゴリで棚卸しシートを作ると、やり直しを防げます。 -

ステップ2:いきなり全社展開せず“小さくテスト”

例:ひとつの部門だけで

- メール誤送信防止ツール

- ファイルサーバー権限見直し

- テレワーク端末の暗号化

を3か月試し、運用フローとトラブルを洗い出してから横展開します。

このプロセスを踏むと、「とりあえず有名製品を導入したが、現場が使いこなせず結局リスクもコストも高止まり」という最悪のパターンを避けやすくなります。技術・組織・人を同じテーブルで見比べながら、原因ランキングをそのまま“投資順”に並べ替える感覚で進めてみてください。

思い込みにご用心!UTMがあれば安心の落とし穴と個人情報流出原因ランキングから分かる本当のリスク

UTMを入れた瞬間、「うちはもう安全」と空気が緩んでしまう企業は少なくありません。ところが、統計で上位に並ぶ原因は、機器の有無ではなく運用の穴と人の手グセから生まれているケースが目立ちます。

機器導入だけでは個人情報流出原因ランキングが解決しない理由、共通する現場の落とし穴

現場でよく見るパターンは、次のような構造です。

-

UTMやセキュリティソフトは入れたが「誰が設定を変えていいのか」が決まっていない

-

テレワーク開始時にVPN設定を継ぎ足しで増やし、その整理が一度もされていない

-

退職者アカウントや古い共有サーバーが、誰の管理資産か不明のまま放置

この状態では、統計上ワースト上位にいる不正アクセス・誤送信・内部要因のいずれにも弱いままです。私の視点で言いますと、機器より先に「ネットワーク図とクラウド利用実態を描く」という一歩を飛ばしている組織ほど、原因の特定に時間がかかり、被害も長引きます。

セキュリティ投資と業務効率、そのバランスをとるためのリアルな方法

「強く守る」と「仕事を止めない」はシーソーの関係になりがちですが、現場でうまくいく企業は、次の3階層で考えています。

-

技術: UTM、セキュリティソフト、多要素認証、メール誤送信防止

-

組織: アカウント発行・削除フロー、権限管理、ログの定期チェック

-

人: 従業員教育、標的型メール訓練、SNS利用ルール

ポイントは、全部を一気に強化しないことです。

まず「情報資産を3ランク」に分けてください。

-

顧客データやマイナンバーなど、流出すれば即ニュース級

-

社内機密だが、外部公開しても致命傷ではないもの

-

一時的な作業ファイル

最初のランクだけ、業務効率を多少犠牲にしても厳しめのルールと技術を当て、残りは緩めに設計する。このメリハリが、現実的なバランスにつながります。

個人情報流出原因ランキングを投資優先度に読み替える実践テクニック

原因ごとに「投資の方向性」を対応付けると、予算要求の資料が一気に作りやすくなります。

| 主な原因 | よくある現場要因 | 優先して検討したい投資の方向性 |

|---|---|---|

| 不正アクセス・ウイルス感染 | 古いVPN、パスワード使い回し、未更新機器 | UTM見直し、多要素認証、脆弱性管理 |

| メール誤送信・添付ミス | 宛先自動補完、共有アドレス帳の乱雑さ | 誤送信防止ツール、アドレス帳整理 |

| 内部不正・不正持ち出し | 退職者アカウント放置、権限過多、USB自由 | ID管理、アクセス権棚卸し、USB制御 |

| 紛失・盗難 | ノートPCの暗号化なし、紙書類の持ち出し | デバイス暗号化、持ち出し申請ルール |

ここで重要なのは、「件数が多いから」だけで決めないことです。

例えば、メール誤送信は件数は多いものの、一件あたりの流出人数が限定的なケースも多い一方、クラウド設定ミスは一度で数万件規模になることがあります。件数と一件あたりのインパクトを掛け合わせて優先度を付ける癖をつけると、投資効果が見えやすくなります。

営業トークに惑わされない!本当に必要なセキュリティ選定チェックリスト

製品導入のときは、「何ができるか」より先に「自社の運用に載せられるか」を確認した方が失敗が減ります。検討時に押さえたいチェックポイントをまとめます。

-

どの原因を主に減らす製品か(不正アクセスなのか、誤送信なのか、内部不正なのか)

-

導入後、社内で設定変更できる担当者を現実的に確保できるか

-

既存のクラウドサービスやVPNと矛盾しない設計になっているか

-

アラートやログを「誰が・どの頻度で・どの粒度で」見るのかを事前に決められるか

-

テスト導入時に、業務がどれだけ止まるかを小さく検証できるか

営業資料にない答えが返ってこない場合、その製品は自社の運用に乗り切れない可能性があります。まずは自社の原因と資産の棚卸しをしてから、「この製品は、うちのどの原因を何割くらい減らせそうか」を逆算する形で選定していくと、ブレない投資判断につながります。

DX時代のオフィスインフラが左右する個人情報流出原因ランキング!DigitalPort編集部が激白

クラウド導入、テレワーク拡大、Web集客強化。どれも前向きな投資のはずなのに、結果として情報資産の「穴だらけネットワーク」を生んでいる企業が少なくありません。表向きは最新のUTMやセキュリティソフトを入れているのに、東京商工リサーチやIPAが公表する統計では、ウイルス感染や不正アクセス、メール誤送信がいまだ上位を占めています。私の視点で言いますと、このギャップの正体は「オフィスインフラを一枚の設計図として見ていないこと」に尽きます。

Web制作、システム開発、OA機器、UTMがバラバラ導入される組織で起きやすい個人情報流出原因

現場を回っていて特に多いのが、次のようなパターンです。

-

Web制作会社がフォームや会員システムを構築

-

別のベンダーがUTMとWi-Fiを導入

-

OA業者が複合機とファイルサーバーを設置

-

社内で勝手にSaaSやクラウドストレージを利用開始

このとき、「誰のデータがどこを通り、どこに保存され、誰がアクセスできるか」を全体として描いている企業は驚くほど少ないです。その結果、次のような漏洩原因が生まれます。

-

退職者のアカウントがWebシステム側だけ残り続ける

-

UTMはあるが、テレワーク用VPNだけ旧式設定で穴が空いている

-

クラウドと社内ファイルサーバーでアクセス権限がバラバラ

-

複合機のスキャンデータが暗号化されずNASに放置される

この状態では、どれだけ個人情報保護規程やマニュアルを整えても、現場では「守りたくても守れない」仕組みになってしまいます。

集客や業務効率化、セキュリティ、労働環境を一体最適化するための考え方

DXの文脈では、集客、業務効率化、セキュリティ、労働環境は別々に語られがちですが、実務では一体で設計したほうがコストもリスクも下がります。ポイントは次の3ステップです。

-

情報の流れを線で描く

顧客がWebから問い合わせをするところから、請求・サポート・保管・廃棄まで、情報のライフサイクルを一本の線として図解します。ここで初めて、「どこでクラウドに乗り、どこで社内ネットワークに入り、どこで紙になるか」が見えます。 -

技術・組織・人でボトルネックを分けて見る

旧式VPN、暗号化されていないノートPC、共有アカウントの乱立など、技術要因と運用ルールの欠落、従業員教育の不足を分解して整理します。 -

改善を“現場が回せる単位”に小分けする

いきなり全社システム刷新ではなく、「退職者アカウント削除フローの標準化」「機密データを扱う端末だけ暗号化を先行」といった単位に分解すると、投資も説明も通りやすくなります。

この考え方で設計すると、Webから入ってきた顧客情報が、社内のどの機器を経由し、どの従業員に触れるかがクリアになり、情報漏洩対策ガイドラインを「絵に描いた餅」で終わらせず、ネットワーク図と運用フローに落とし込めます。

経営や現場が即使える!個人情報流出原因ランキングとコストバランスのシンプル整理術

よくある失敗は、「脅威ごとの件数」だけを見て高価な機器に一気に投資してしまうことです。経営と現場で会話しやすくするには、発生しやすさと影響度、対策コストの3軸でざっくり整理すると判断しやすくなります。

| 想定原因 | 発生しやすさ | 影響度(1件あたり) | 主な対策 | コスト感の目安 |

|---|---|---|---|---|

| マルウェア感染・不正アクセス | 中〜高 | 高 | UTM強化、パッチ管理、EDR導入 | 中〜高 |

| メール誤送信・ヒューマンエラー | 高 | 中〜高 | 誤送信防止、権限管理、教育 | 低〜中 |

| USB・ノートPC紛失 | 中 | 高 | 暗号化、持ち出しルール、物理管理 | 低〜中 |

| クラウド設定不備・共有リンク | 中 | 中〜高 | 権限テンプレート、定期設定レビュー | 低〜中 |

ここで重要なのは、「ランキング上位=高額な機器投資が必要」ではないという点です。例えばメール誤送信や退職者アカウント放置は、ツールと運用ルールの組み合わせで比較的低コストに対策できるケースが多い一方、放置したまま流出すると、賠償や信用失墜で経営インパクトが大きくなります。

経営層には、「最初の半年でここまでリスクを下げる。その後1年でここまでインフラを更新する」という二段階のロードマップとして見せると、投資判断が通りやすくなります。現場担当としては、この表を叩き台にして、自社の情報の流れに当てはめながら、どこから手を付ければ“コスパ良くランキング上位のリスクを削れるか”を整理してみると、一気に道筋がクリアになります。

この記事を書いた理由

著者 – 平井 悠介 | 株式会社アクスワン 広報 / 『Digital Port』編集・運営

ここ数年、UTMとウイルス対策ソフトを導入した直後に「これで漏洩リスクは大丈夫ですよね」と相談され、その数か月後にメール誤送信や退職者アカウント放置から情報流出寸前までいった企業を、10社近く見てきました。被害「寸前」で踏みとどまれたケースでは、経営陣がニュースで見る統計と、自社の業務フローを結び付けて整理し直したことが共通点でした。

一方で、サイバー攻撃だけを怖がり、紙書類の持ち出しやクラウドの共有リンク設定を軽視した結果、取引先から厳しい指摘を受けた会社もあります。設備やツールは入っているのに、何に優先的に手を打つべきかが見えていない。このギャップを埋めない限り、投資も現場の負担も空回りします。

だからこそ、公的な統計データを起点に、実際に現場で見聞きしたヒヤリハットや運用ミスを重ね合わせ、「原因別にどこへどれだけ力を割くか」を判断できる材料をまとめたいと考えました。経営層と担当者が同じテーブルで話せる共通言語として、このランキングと対策整理を役立てていただくことが、この記事の狙いです。