情報漏洩はサイバー攻撃よりも、ヒューマンエラーという「いつもの仕事」の延長で発生するケースが圧倒的に多いにもかかわらず、多くの企業では「注意喚起メール」と「年1回のeラーニング」で済ませています。その結果、メール誤送信や設定ミス、USBやノートPC紛失といった人的ミスが、表に出ないヒヤリハットから、顧客離反や損害賠償に直結する事故へと静かに積み上がっていきます。

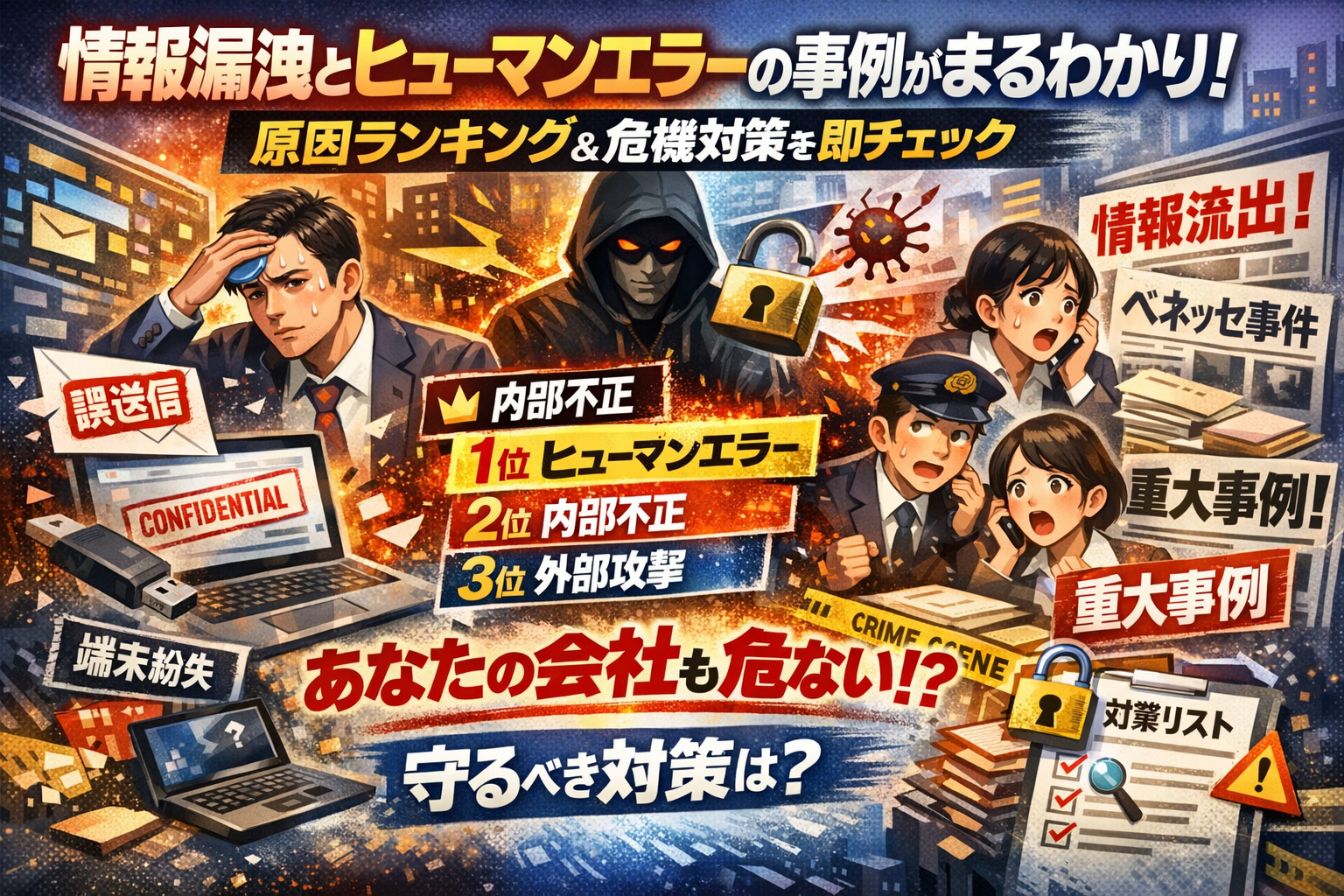

本記事は、「情報漏洩 ヒューマンエラー 事例」を軸に、企業や自治体、教育機関で実際に起きた情報漏洩事例一覧から、ベネッセ個人情報流出事件など有名ケースまでを一気に整理し、原因ランキングと構造的な欠陥を洗い出します。単なる事例紹介ではなく、どの業務フローで誤操作が生まれ、どの運用やアクセス権管理、オフィス環境がリスクを増幅させているのかを、現場目線で分解します。

この記事を読み進めれば、自社の情報漏洩リスク一覧を具体的に描き出し、「誰をどこまで守るために、どの対策から着手すべきか」を即座に判断できるようになります。注意喚起ではなく、クビや懲戒処分、信用失墜を現実に避けるための実務ロジックを手に入れたい方は、ここから先を読み飛ばすべきではありません。

- なぜ情報漏洩とヒューマンエラーの事例が多発するのか数字で直撃!ランキングで現実を暴く

- 企業が直面した情報漏洩とヒューマンエラーの事例集!メール誤送信や設定ミス端末紛失の衝撃

- 自治体や公務員で繰り返される情報漏洩そしてヒューマンエラーの事例!ニュースから浮かぶ真実

- ベネッセが直面した個人情報流出という内部要因の恐怖!一度の漏洩が残す長期ダメージの真実

- 個人情報流出で自分に何が起きる?情報漏洩やヒューマンエラーの事例から見えたリアル

- ヒューマンエラーが止まらない本当の理由!情報漏洩の構造ワナに迫るエピソード集

- 今日から使いたい情報漏洩を防ぐチェックリスト!ヒューマンエラー事例から学んだ守りの鉄則

- DXやオフィスインフラから逆引きする情報漏洩ヒューマンエラーの事例!現場力アップの仕組みを大公開

- Digital Port編集部の現場ストーリー!情報漏洩やヒューマンエラーの事例で分かるビジネスの心得

- この記事を書いた理由

なぜ情報漏洩とヒューマンエラーの事例が多発するのか数字で直撃!ランキングで現実を暴く

「うちの会社は大丈夫」と思った瞬間から、静かにカウントダウンが始まります。実際の現場では、派手なサイバー攻撃より、地味な人的ミスがじわじわ効いてきます。

情報漏洩の三大原因を解明!外部攻撃と内部不正そしてヒューマンエラーの危ない関係

まず全体像を押さえると、原因はざっくり次の3つに分かれます。

| 原因カテゴリ | 典型パターン | 特徴 |

|---|---|---|

| 外部攻撃 | マルウェア感染、フィッシング | ニュースになりやすい派手な事故 |

| 内部不正 | 退職者のデータ持ち出し | 件数は少ないが1件あたりの損害が大きい |

| ヒューマンエラー | メール誤送信、紛失、設定ミス | 件数の大半を占める“地雷原” |

私の視点で言いますと、ログをきちんと集計している組織ほど「表に出ないヒューマンエラーの多さ」に青ざめます。公式な事故は年に数件でも、ヒヤリハットは月数十件というケースが珍しくありません。

情報漏洩の原因をランキングと割合データで攻略!誤送信や紛失そして誤廃棄はどれくらい起きているのか

公的な調査や各種レポートを束ねると、件数ベースでは人的ミスがトップになることが多く、内訳は次のようなイメージになります。

| ランキング | 主な原因 | イメージ割合 | 現場での実態 |

|---|---|---|---|

| 1位 | メール誤送信 | 約3割 | BCC漏れ、宛先グループ選択ミス |

| 2位 | 紙・端末・USBの紛失 | 約2〜3割 | 電車置き忘れ、カバン盗難 |

| 3位 | 設定ミス・誤公開 | 約1〜2割 | クラウドのアクセス権誤設定 |

| 4位 | 内部不正 | 約1割 | 退職者や特定担当者の持ち出し |

| 5位 | 外部攻撃起点の流出 | 約1割 | ランサムウェア、脆弱性攻撃 |

ポイントは、「1つの大きなミス」ではなく、小さなルール逸脱と忙しさの積み重ねで発生していることです。メールの宛先抽出手順が属人的、紙資料の保管場所があいまい、といった設計ミスが根っこにあります。

「うちは狙われない」は都市伝説?中小企業や自治体で特に起きやすい意外な情報漏洩ヒューマンエラーの事例に迫る

中小企業や自治体に多いパターンを整理すると、次の3つが目立ちます。

-

顧客リストを「とりあえずExcel+共有フォルダ」で運用し、誤操作で他部署や外部に送信

-

テレワーク用に急ごしらえしたクラウドサービスのアクセス権が「全員閲覧可」のまま放置

-

USBメモリ持ち出しを黙認した結果、最も忙しい担当者の私物デバイスが“機密データの倉庫”になる

これらは高度なITスキルがなくても起こります。むしろ、仕事ができる人ほど例外運用を積み上げてしまい、誰も全体のリスクを把握できなくなる構造が危険です。

次のセクション以降では、企業・自治体・個人それぞれの具体的なケースに踏み込み、どこでミスが埋め込まれたのか、どのルールとツールで吸収できたのかを分解していきます。

企業が直面した情報漏洩とヒューマンエラーの事例集!メール誤送信や設定ミス端末紛失の衝撃

「うちもいつかニュースになるかもしれない」――現場を回している担当者ほど、この怖さを肌で感じているはずです。多くの調査で、内部要因による漏洩は全体の半分前後を占め、その中心が人為的なミスとされています。ここでは、企業で実際に起きている代表パターンを、現場での業務フローと結びつけて整理します。

私の視点で言いますと、重大インシデントは「1発の大失敗」ではなく、小さな妥協と例外運用の積み重ねが引き金になっているケースがほとんどです。

メール誤送信による情報漏洩ヒューマンエラーの事例一覧!BCC忘れや添付ファイルミスでリアル損失発生

メール誤送信は、最も表に出にくいのに、件数は桁違いに多いリスクです。実際、ログを集計すると「事故ゼロ」の会社でも、紙一重のヒヤリハットが毎月何十件と見つかることがあります。

代表パターンを整理すると次の通りです。

-

宛先誤り:同姓の別顧客に見積書を送信

-

BCC抜け:メルマガをTOで一斉送信し、顧客アドレスを全公開

-

添付ファイル違い:別案件の見積書や、他社の契約書を添付

-

パスワード別送忘れ:暗号化ファイルとパスワードを同一メールで送信

発生しやすい背景は、単純な確認不足だけではありません。顧客リストをExcelで手作業抽出していたり、承認フローが「担当者1人のチェック」に依存していたりと、仕組みとしてミスを前提にしていない設計が根本原因になりがちです。

メール誤送信のリスクが高い運用かどうかは、次のようなチェックが有効です。

-

宛先や添付の自動検査ツールを入れていない

-

一斉送信時のアドレス管理がスプレッドシート任せ

-

機密度の高いデータでも、パスワード付きZIPとメールだけでやり取りしている

ネットワーク設定ミスやクラウド誤公開による情報漏洩ヒューマンエラーの事例集!「社内限定」のつもりが世界中に拡散

クラウドやファイルサーバの設定ミスは、1クリックで世界中に情報をばらまく危険をはらんでいます。担当者は「社内だけに共有したつもり」でも、実際にはインターネットから誰でも閲覧できる状態になっていたケースが後を絶ちません。

典型的な事例は次の通りです。

-

ファイル共有サービスで、共有リンクを「リンクを知っている全員」に設定したまま、URLを外部に転送

-

社内ポータルのアクセス制御を誤り、顧客情報ページが検索エンジンにインデックス

-

クラウドストレージのフォルダ権限が「全ユーザー編集可」となり、退職者も含めてアクセス可能

これらは、多くの場合「導入時の初期設定のまま」「組織変更のたびに権限を棚卸していない」ことが根っこにあります。DX推進でSaaSが増えるほど、誰がどのサービスにどの権限で触れるかを一覧で把握しておくことが重要になります。

発生パターンを比較すると、次のようなイメージです。

| ケース種別 | 入口のミス | 被害が広がる要因 |

|---|---|---|

| メール誤送信 | 宛先・添付操作 | アドレス管理の属人化 |

| クラウド誤公開 | 権限・公開設定 | サービス乱立と棚卸不足 |

| 社内Web設定ミス | 認証の誤設定 | テスト環境と本番環境の混在 |

ノートパソコンやUSB紛失から起きた情報漏洩ヒューマンエラーの事例!暗号化と持ち出しルール無視の落とし穴

PCやUSBメモリの紛失・盗難は、今もなお根強いリスクです。ただし、同じ紛失でも「暗号化済み」と「生データ入り」では、意味がまったく違う点がポイントです。

よくある流れは次のようなものです。

-

営業担当が、顧客一覧をUSBメモリにコピーし、出張先で紛失

-

在宅勤務用のノートPCをカフェで作業中、席を立った隙に盗難

-

退職予定者が、自分の担当案件を引き継ぐ目的で、個人クラウドや私物PCに大量の資料をコピー

さらに現場を歩くと、情報漏洩の温床になりやすいのは、「一番仕事ができる人のローカルフォルダ」であることが多いと感じます。業務を回すために例外的な持ち出しを繰り返し、そのままルール化されず放置されるパターンです。

デバイス紛失の被害を抑えるには、次の3点が最低ラインになります。

-

端末フルディスク暗号化と、ログインパスワードの強制

-

USBメモリ利用の制限と、使用時のログ取得

-

オフィスレイアウトや保管場所の整理による「置き忘れ」削減

システム導入だけでなく、動線と収納を含めてオフィスインフラを見直すことで、ヒューマンエラーそのものを起こりにくくすることができます。

自治体や公務員で繰り返される情報漏洩そしてヒューマンエラーの事例!ニュースから浮かぶ真実

自治体の事故報告を追っていると、「サイバー攻撃より先に、人のうっかりが限界を迎えている」と痛感します。攻撃よりも、紙1枚・メール1通・USB1本が、住民全員の信頼を揺らす引き金になっているからです。

ここでは、情シスや総務がそのまま研修資料に使えるレベルで、典型パターンと対策の“勘所”を整理します。

自治体情報漏洩や公務員の個人情報流出ヒューマンエラーの事例!紙やメールUSBに仕掛けられたトラップ

自治体で頻発するケースは、派手さはなくても破壊力が大きいものばかりです。

-

紙資料の誤配布・置き忘れ

-

メールアドレスの誤送信・BCC漏れ

-

USBメモリやノートPCの紛失・盗難

典型パターンを整理すると、次のような「トラップ」が見えてきます。

| 媒体 | 代表的なミス | 背景要因 | 最低限の対策 |

|---|---|---|---|

| 紙資料 | 別世帯へ郵送、窓口で別人に手渡し | ラベル手書き、ダブルチェック無し、窓口が長蛇の列 | 宛名ラベルのシステム化、二重確認、窓口での氏名と住所の声出し確認 |

| メール | To入力ミス、BCC漏れで一斉公開 | 住民リストを手作業でコピペ、一人で送信 | 一斉送信専用ツール、送信前ダイアログ、上長チェックフロー |

| USB・PC | カバンごと置き忘れ、車上荒らし | 在宅対応で持ち出し常態化、暗号化なし | 端末暗号化、USB禁止か限定、持ち出し申請と台帳管理 |

紙もメールもUSBも、「忙しい窓口」「人手不足の部署」でまとめて発生します。業務の山場とヒューマンエラーのピークは、ほぼ重なっていると考えてよいです。

自治体情報漏洩と損害賠償や処分のリアル!「うっかり」だけでは許されない恐ろしいライン

住民情報は、氏名や住所だけでなく、税情報・福祉・健康状態・障害の有無など、極めて機密度が高いデータが含まれます。そのため、同じ「誤送信」でも、扱っている情報で評価が大きく変わります。

-

単なる連絡先名簿の誤送付

-

生活保護・障害・要支援といったセンシティブ情報を含む資料の誤送付

-

マイナンバーや税情報が紐づいた台帳の流出

処分や損害賠償のラインを分けるポイントは、次の3つです。

-

漏れた情報の機密度(健康・所得・家族構成などを含むか)

-

件数と範囲(1件か、地域全域か)

-

故意か過失か、過失でも「組織としての予見可能性」があったか

実務では、職員個人の戒告や減給だけでなく、自治体として住民に金銭補償やお詫び対応を行い、さらに再発防止策の整備・監査対応という「見えないコスト」が数カ月単位で続きます。人件費や信用低下まで含めると、1回のミスで数百万円規模のダメージになることも珍しくありません。

行政や教育機関にありがちな情報漏洩ヒューマンエラーの事例!現場がすぐ動くルールづくりのヒント

行政機関や学校では、「真面目にやっているのに事故が減らない」状態に陥りがちです。私の視点で言いますと、ここには共通の構造があります。

-

担当者が“良かれと思って”例外運用を積み重ねてしまう

-

暫定ルールが正式化されず、口頭伝達のまま残る

-

新人と非常勤職員に、セキュリティ教育が追いついていない

現場が動きやすいルールにするためには、次のような「一歩目」から着手すると効果が出やすいです。

-

メールは3パターンに分けてテンプレ化

- 住民一斉周知

- 個人宛て機微情報

- 取引先・他機関連絡

それぞれで「誰が承認し、どのツールから送るか」を明文化します。

-

紙と電子の“出口”を一覧化して見える化

- 郵送、窓口手渡し、FAX、メール、クラウド共有、USB持ち出し

これをホワイトボードや共有ファイルで一覧にし、「どこに二重チェックを入れるか」を職員と一緒に決めます。

- 郵送、窓口手渡し、FAX、メール、クラウド共有、USB持ち出し

-

学校・教育委員会ではSNS連携ルールを必ずセットに

- 名簿や写真データが、私物スマホや個人クラウドに流れないよう、「どの端末でどこまで扱ってよいか」を具体的に示します。

行政も教育現場も、完璧を目指すより、「ミスが起きても深刻な被害まで進ませない」仕組みに早く切り替えることが重要です。セキュリティは精神論ではなく、業務フローとツール設計で“うっかりの余地”をどこまで削れるかが勝負になります。

ベネッセが直面した個人情報流出という内部要因の恐怖!一度の漏洩が残す長期ダメージの真実

「うちも顧客データを扱っているけれど、本当にここまで壊滅的になるのか?」と思われる方ほど、ベネッセの事件は一度分解して眺めておく価値があります。

これは単なる「一人の悪意ある従業員の不祥事」ではなく、中小企業や自治体にもそのまま当てはまる構造的なヒューマンエラーの集大成だったからです。

ベネッセ個人情報流出で起きた情報漏洩ヒューマンエラーの事例を徹底分解!どこからどれだけ流出したのか

この事件では、顧客管理システムに登録されていた子どもと保護者の氏名、住所、電話番号などが大量に外部へ持ち出され、名簿業者経由で他社のダイレクトメール送付に悪用されました。

ポイントは、外部からのサイバー攻撃ではなく、正規のIDを持つ内部作業者がシステムにアクセスし、業務端末からデータを抜き出したことです。

現場視点で整理すると、問題の“入口”は次のような組み合わせでした。

-

大量データにアクセスできるアカウントが日常的に利用されていた

-

抽出したデータを外部メディアに保存できる状態だった

-

抽出操作や持ち出しのログを、後から追えるレベルで監視していなかった

この構造は、大企業だけでなく顧客リストをエクセルで一括管理している中小企業にもそのまま重なります。

再委託先やアクセス権管理ミスによる情報漏洩ヒューマンエラーの事例!内部不正のボーダーラインを見抜く

ベネッセのケースでは、直接雇用ではなく再委託先の従業員が犯行に関わった点も重要です。再委託先に対する監査や教育、アクセス権管理が甘いと、自社の従業員と同じ権限を「見えない他人」に配っているのと同じになります。

内部不正とヒューマンエラーの境界線を、現場で判断しやすく整理すると次のようになります。

| 区分 | 典型パターン | 事前に潰せるポイント |

|---|---|---|

| 悪意ある内部不正 | 顧客データを名簿業者に販売 | 最小権限、持ち出し禁止設定、委託先監査 |

| 重大なヒューマンエラー | テスト用と思い本番データを外部共有 | 本番・検証環境の分離、ダブルチェック |

| グレーゾーン | 業務効率のために私物クラウドへコピー | 代替手段の用意と明確なルール化 |

内部不正だけを「けしからん」で終わらせてしまうと、実は同じルールの穴から重大な誤操作も発生しうるという視点を見落とします。

セキュリティとDXの両方に関わっている私の視点で言いますと、「例外運用を黙認した瞬間から、内部不正とヒューマンエラーの温床が同時に育ち始める」と感じます。

ベネッセ事件が突きつけた情報漏洩ヒューマンエラーの事例とリアル損害!見えない信用崩壊に要注意

この事件で象徴的だったのが、金銭的補償よりも信用の毀損が長期的に尾を引いた点です。顧客の立場からすれば、「子どもの情報がどこかで売られた」「ダイレクトメールが一斉に届いた」という体験そのものが強烈な不信感につながります。

企業側のダメージを整理すると、次の3層構造になります。

| 層 | 影響の内容 | 中小企業への置き換え |

|---|---|---|

| 直接損害 | 補償金支払い、訴訟対応コスト | お詫び対応での人的コスト、保険の自己負担分 |

| 間接損害 | 新規契約減少、解約増加 | 口コミ・SNSでの悪評、入札での不利 |

| 長期的損害 | ブランド毀損、採用への影響 | 「あの会社は危ない」というレッテル |

特に見落とされがちなのが、社内の雰囲気悪化と離職リスクです。大きな事故が起きると、管理職は責任問題に追われ、現場は「またルールが増えた」と疲弊します。

本来は、事件前に「アクセス権を絞る」「持ち出し経路を物理的に塞ぐ」「ログを定期的にチェックする」といった仕組みを組み込んでおけば、防げた可能性が高いタイプの事故でした。

ベネッセの事例は、華やかなセキュリティ技術よりも、平凡な運用と地味な権限設計をどこまでやり切れるかが勝負だという現実を突き付けています。中小企業や自治体でも、まずは「誰がどのデータに、どの端末から、どんな経路でアクセスできるか」を棚卸しすることが、最初の一歩になります。

個人情報流出で自分に何が起きる?情報漏洩やヒューマンエラーの事例から見えたリアル

「会社の話」だと思っていた漏洩トラブルが、自分の財布やキャリアに直撃する瞬間があります。ここでは、現場で実際に起きているパターンから、個人に何が降りかかるのかを立体的に整理します。

クレジットカードや信用情報の情報漏洩ヒューマンエラーの事例!不正利用や詐欺被害の悪夢を知る

カード番号や口座情報が、メール誤送信やファイル誤共有で漏れるケースは少なくありません。人的ミス1回で、数百人分の決済情報が第三者の手に渡ることもあります。

代表的な影響を整理すると、次のようになります。

| 漏れた情報の種類 | 起こりがちな被害 | 長期的な影響 |

|---|---|---|

| クレジットカード情報 | 不正決済、カード停止 | 新カード発行まで決済制限 |

| 口座番号+氏名+住所 | なりすまし契約、振込詐欺 | 金融機関からの追加確認が増える |

| ログインID+パスワード | 他サービスへの不正ログイン | SNS乗っ取り、ポイント盗難 |

ヒューマンエラーの多くは、

・請求データを取引先全社に一斉送信

・暗号化前のファイルをクラウドに公開設定

といった「急いだ結果のショートカット」です。

カード会社が補償する場合でも、通帳や明細を確認し続ける精神的な負担は、想像以上に重くのしかかります。

学生や高校生の個人情報流出から拡大した情報漏洩ヒューマンエラーの事例!SNSや学校で二次被害が止まらない

学校現場では、名簿データの扱いが甘いと一気に炎上します。

USB紛失や、教職員の私物クラウドへの保存がきっかけになるケースが典型です。

起点は「名簿がネット上にさらされた」程度でも、そこから次のような二次被害が広がります。

-

SNSで名前と顔写真が拡散され、からかいや誹謗中傷が始まる

-

住所や通学ルートと結びつき、ストーカー・つきまといのリスクが上がる

-

進学先やアルバイト先の審査で、本人のせいではないのに不安を持たれる

学生はクレジットカードを持っていない場合も多い一方で、「同級生コミュニティでの信用」が守るべき一番の資産です。そこが傷つくと、転校や不登校といった形で現実の生活に影響します。私の視点で言いますと、学校の名簿は企業の顧客データよりも、流出したときの人間関係ダメージが深刻になりがちです。

情報漏洩やヒューマンエラーによるクビや懲戒処分の事例!責任追及のリアル境界線

「うっかりミスで即クビなのか」という不安も強いところです。現場で見る処分のラインは、次の3要素で決まることが多いです。

| 見られるポイント | 処分が重くなりやすいケース |

|---|---|

| 故意か過失か | 私的持ち出し、禁止された外部サービス利用 |

| ルール違反の度合い | 暗号化や承認フローを意図的に省略 |

| 影響範囲 | 顧客・患者・住民など多数の個人に被害が及んだ場合 |

典型的なパターンとしては、

-

社内規程で禁止されている個人クラウドに顧客データを保存し、アカウント乗っ取りで流出 → 懲戒解雇

-

持ち出し禁止のUSBに患者情報をコピーし紛失 → 減給や停職処分

-

承認フローに沿っていたが最終チェックで見落とし → 始末書や注意指導にとどまる

つまり、単なるミスというより「決められた対策を守っていたか」が重く問われます。自分を守る意味でも、社内ルールやセキュリティポリシーを読み込み、あいまいな点は必ず質問しておくことが重要です。ルールが現場に合っていなければ、改善提案を出す側に回ることで、組織全体のリスクも自分のリスクも同時に下げられます。

ヒューマンエラーが止まらない本当の理由!情報漏洩の構造ワナに迫るエピソード集

「うちの社員は注意深いから大丈夫」そう思っている組織ほど、現場をのぞくとヒヤリハットの“地雷原”になっています。ここでは、人を責めても一向に減らないミスがなぜ起きるのか、現場で本当に見てきた構造ワナに踏み込んで整理します。

「忙しさ」と「属人化」そして「例外運用」で爆増する情報漏洩ヒューマンエラーの事例と脅威

多くの事故は、1人の致命的なミスではなく、小さな無理や例外が積み重なった結果として発生します。

代表的なパターンを整理すると次のようになります。

| 構造ワナ | 典型的な状況 | 起きやすい事故例 |

|---|---|---|

| 忙しさ | 月末処理やキャンペーン対応で残業続き | 顧客一斉メールで宛先誤送信 |

| 属人化 | 「あの担当しかやり方を知らない」状態 | 退職後に古い共有設定が放置 |

| 例外運用 | 規程より「とりあえず現場優先」 | 私物クラウドやUSBへの無断保存 |

例えば、営業のトッププレイヤーのPCだけに顧客データが集中し、バックアップも共有ルールもないケースがあります。忙しさの中でその人が在宅からUSBにコピー、移動中に紛失すれば一気に大量流出です。ここで問われるべきは「その人の注意力」ではなく、「そんな運用を放置した組織設計」になります。

業界人の目線で言いますと、月次でヒヤリハットを洗い出している組織では、正式な事故の10〜20倍程度の「ギリギリセーフ」が上がってきます。事故ゼロではなく、ギリギリが何回起きているかを把握することが、実態リスクの出発点になります。

メールやクラウドそして共有フォルダで連鎖する情報漏洩ヒューマンエラーの事例!どこで誤操作が起きるのか

メールやクラウドは便利な反面、「ワンクリックで全世界に公開できる」危うさを抱えています。単発の誤操作ではなく、フロー全体のどこに落とし穴があるかを分解してみます。

-

顧客リスト作成

- 営業担当がExcelをローカル保存

- 古いシートや不要列に機密データが残存

-

宛先抽出・送信準備

- メールソフトのアドレス帳を流用

- BCCではなくToに一括貼り付け

- 添付ファイルの最終版と旧版を取り違え

-

クラウド・共有フォルダへの保存

- 「チームだけに共有」のつもりが、部署全体・全社に公開設定

- 退職者や外部委託先のアカウントが権限付きのまま残存

-

運用後

- アクセスログを誰も見ていない

- 古い共有リンクがインターネット上に残存

メール誤送信は最後にボタンを押した人の問題にされがちですが、本質は「アドレス帳の構造」「添付ファイルの保存ルール」「共有設定の初期値」の設計ミスです。ここを変えないまま注意喚起メールを増やしても、数カ月たてば同じ事故が再発します。

教育やマニュアルだけが頼りじゃない!最小権限とチェックフローやログ管理で防ぐ情報漏洩ヒューマンエラーの事例

研修とマニュアルは必要ですが、それだけでは夜中の残業時や新人配属直後のミスを止め切れません。現場で効くのは、「間違えても被害が広がらない設計」に変えることです。

すぐに検討したいのは次の3点です。

-

最小権限の徹底

- 顧客データや機密資料は、「業務上どうしても必要な人」だけアクセス可能にする

- プロジェクト終了・異動・退職のタイミングで自動的に権限を見直す仕組みを用意する

-

チェックフローの組み込み

- 大量送信メールは、ツールで「宛先の種別」「添付の有無」を自動チェック

- 一定件数以上の宛先は、上長承認やもう1人のレビューを必須にする

-

ログ管理と“振り返り”

- クラウドや共有フォルダへのアクセスログを、少なくとも月次で簡易レビュー

- ヒヤリハットも含めて、「どの操作」「どの画面」で迷いが発生しているかを可視化

実際、最小権限と簡易承認フローを入れた組織では、メール誤送信の表面件数が減るだけでなく、「そもそも大量の顧客一覧を個人PCに保存しない」という運用へのマインドチェンジが起きます。これは教育だけでは生まれにくい変化です。

人は必ずミスをします。重要なのは、1回のミスが致命傷にならない仕組みをどこまで織り込めるかです。忙しさと例外運用が当たり前になっている今こそ、業務フローそのものを見直すタイミングだと捉えていただくとよいと思います。

今日から使いたい情報漏洩を防ぐチェックリスト!ヒューマンエラー事例から学んだ守りの鉄則

「うちで本当に起きたら終わるかも…」と感じるレベルまでイメージできていると、対策の優先順位は一気に研ぎ澄まされます。ここでは、現場で実際に起きているケースをベースに、今日から使えるセルフチェックと改善の勘所をまとめます。

情報漏洩リスクを自分で診断!誤送信や紛失と設定ミスの情報漏洩ヒューマンエラーの事例で「あるある」発見

まずは、自社の“危なさ加減”をざっくり診断します。該当するものに心当たりがあれば、静かに赤信号です。

【メールとファイル送信】

-

顧客への一斉メールで、BCCではなく宛先やCCを使っている

-

添付ファイルを暗号化せず、そのまま送ることが多い

-

宛先をアドレス帳の「部署一括登録」から機械的に選んでいる

【端末とUSB】

-

社外持ち出しPCにログインパスワード以外の保護が無い

-

USBメモリの利用ルールがあいまいで、誰が何本持っているか把握していない

-

退職者のPCやアカウントの停止が、毎回バラバラの担当判断になっている

【クラウドと設定】

-

ファイル共有サービスで、「リンクを知っていれば誰でも閲覧可」を常用している

-

社外パートナーにも、社内とほぼ同じアクセス権を付与している

-

利用をやめたSaaSに、顧客データが残っているか確認していない

私の視点で言いますと、こうしたヒヤリハットはどの会社でも月に数十件は起きているのに、たまたま表に出ていないだけというケースが非常に多いです。チェックで1つでも当てはまるなら、「まだ事故になっていないだけ」と考えた方が安全です。

メールファイル共有端末管理の情報漏洩ヒューマンエラー事例から見た具体的な改善策!理想のツールや運用教育バランス

次に、ありがちな事例をベースに、ツール・運用・教育のバランスで何を変えるかを整理します。

| 分野 | ありがち事例 | すぐ打てる一手 |

|---|---|---|

| メール | BCC漏れ、添付ミス | 宛先確認ポップアップ・自動暗号化の導入、重要メールはダブルチェック |

| 共有 | 誰でも見えるフォルダ | 部署単位のアクセス権見直し、共有リンクの有効期限必須化 |

| 端末 | PC・USB紛失 | ディスク暗号化、持ち出し申請制、棚卸しと返却チェック |

| アカウント | 退職者ID残存 | 入退社と連動した一括停止フロー、定期棚卸し |

【メール対策のポイント】

-

メール送信前に「社外アドレスが含まれる場合だけ」強制ポップアップを出す

-

添付ファイルは自動でパスワード付きzipやクラウド共有に変換して送る

-

顧客リストをエクセルで手作業抽出している場合は、顧客管理システム側からの一括送信へ切り替える

【ファイル共有・クラウド】

-

フォルダは「原則、部署ローカル」「プロジェクト単位で必要最小限に公開」の二層構造にする

-

共有リンクは、有効期限・パスワード必須、かつダウンロードログが残るサービスを選ぶ

-

終了したプロジェクトの共有権限を自動失効させるルールを設定する

【端末管理】

-

ノートPCはフルディスク暗号化と自動ロックを標準にする

-

USBは記名配布と台帳管理、業務上どうしても必要な部署だけ利用可とする

-

オフィスのレイアウトを見直し、紙資料やPCの一時置き場を明確にして「置き忘れ」を減らす

教育は「年1回の座学」で終わらせず、実際の自社のミス事例を匿名で共有し、どのルール・どのツールで防げたかをセットで振り返ると腹落ちしやすくなります。

情報漏洩が起きたときのヒューマンエラー事例を踏まえた初動対応フロー!被害最小化のキモを先取り

最後に、「起きたあと」の動き方を事前に決めておくことが、被害と信用低下を最小化する鍵になります。

【1. 発覚から1時間以内にやること】

-

誤送信・紛失・誤公開に気付いた人が、直属の上長と窓口部署(情報システムや総務)に即連絡

-

メールなら、相手への削除依頼と再送停止、クラウドなら共有リンクの即時無効化

-

PCやUSB紛失なら、リモートロックやワイプを実行できるか確認し、可能なら即操作

【2. 当日中にやること】

-

影響範囲の特定(件数、データの種類、外部へのアクセス有無)

-

経営層への報告と、対外的な説明方針の仮決定

-

ログの保全と、関係者のヒアリング開始

【3. 数日以内にやること】

-

顧客や取引先への通知基準と文面を、あらかじめテンプレート化しておく

-

必要に応じて監督官庁や関係機関への報告を行う

-

再発防止策を「人を叱る」のではなく、ルール・フロー・ツールの観点から設計し直す

初動でありがちな失敗は、「隠そうとして社内共有が遅れる」「誰の指示で動くか曖昧で対応がバラバラになる」の2つです。インシデント対応フロー図を1枚作り、社内ポータルや掲示板に貼っておくだけでも、現場の迷いは大きく減ります。

今日挙げたチェックリストとフローを、そのまま社内資料に転用して構いません。まずは自社の“今の状態”を見える化し、「どこから手を打てば一番リスクが下がるか」をチームで話し合うところから始めてみてください。

DXやオフィスインフラから逆引きする情報漏洩ヒューマンエラーの事例!現場力アップの仕組みを大公開

「また誤送信か…」「誰のPCにこのデータがあるのか分からない」こうしたモヤモヤが続いているなら、単なる不注意ではなく、DXとオフィスインフラの設計そのものが原因になっている可能性が高いです。

ここでは、テレワークやクラウド、オフィス環境の観点から、現場で実際に起きているヒューマンエラーを“逆引き”し、仕組みで潰す方法を整理します。

テレワークやクラウド時代の情報漏洩ヒューマンエラーの事例!ゼロトラストやアクセス権設計の真髄

テレワーク環境で多いのが、次のような連鎖です。

-

社外PCからクラウドにアクセス

-

共有リンクを「社外メンバーも閲覧可」に設定

-

URLがメール転送やSNS経由で第三者に拡散

この時点で、悪意ある攻撃がなくても重要情報が世界中に公開されます。

ゼロトラストの考え方では、「場所」ではなく「誰が何にどこまで触れるか」を細かく制御します。

アクセス権設計のポイントを整理すると次の通りです。

| 項目 | 悪い例 | 良い例 |

|---|---|---|

| 権限 | 全員編集可 | 部署ごとに最小限権限 |

| 共有リンク | URLを知っていれば閲覧可 | 社内アカウント必須 |

| 退職者 | アカウント放置 | 即日アカウント停止 |

| ログ | 取っているだけ | アラートと定期レビュー |

私の視点で言いますと、テレワーク移行後に事故が増えた組織は、ほぼ例外なく「退職者アカウント」と「誰でも見える共有フォルダ」が温床になっていました。ツールを増やす前に、「誰に何を見せないか」を紙に書き出してから設計すると、事故は一気に減ります。

オフィス環境や物理セキュリティの穴を突かれた情報漏洩ヒューマンエラーの事例!紙や端末ネットワークの一体見直し

端末紛失や紙資料の置き忘れの多くは、個人の注意力ではなく、レイアウトと動線の問題です。

よくあるパターンを整理します。

-

打ち合わせスペースとコピー機が離れていて、印刷物を途中の机に一時置き → そのまま放置

-

共有ノートPCを誰でも持ち出せる棚に無造作に保管 → 貸出記録なしで所在不明

-

来客エリアと社内ネットワークコンセントが近く、来訪者PCを気軽に接続させてしまう

これらは、次のように「物理」と「ルール」と「ネットワーク」をセットで見直すのが近道です。

-

コピー機周りに一時置き禁止ゾーンを設定し、専用トレーと廃棄ボックスを設置

-

端末は番号管理し、貸出簿かツールで誰が利用中かを可視化

-

来客エリアは来客用Wi-Fiのみにし、有線ポートは物理的に塞ぐ

紙の整理とネットワーク分離は別物に見えますが、「人の動きに合わせて情報が動く」という一点でつながっています。オフィス移転やレイアウト変更のタイミングは、もっとも効率よくリスクを削減できるチャンスです。

中小企業にありがちな情報漏洩ヒューマンエラー事例!セキュリティ強化の副作用と現場納得の落としどころ

中小企業では、少人数で多くの業務を抱えるため、次のような“副作用”が起きがちです。

-

パスワードを複雑化し過ぎて、付箋にメモ → 画面脇に貼ったまま

-

外付けメモリを全面禁止 → 現場が私物クラウドや私物PCで業務を持ち帰る

-

承認フローを細かくし過ぎて、正式ルートを通す時間がなく、裏口運用が増える

これらは、セキュリティ強化がかえってヒューマンエラーを誘発している状態です。落としどころを作るには、「守りたい情報」と「現場の手間」をテーブルで見える化すると整理しやすくなります。

| 情報の重要度 | 代表例 | 必要な対策レベル |

|---|---|---|

| 高 | 顧客リスト、カード情報 | 暗号化、持ち出し原則禁止、多要素認証 |

| 中 | 見積書、契約書ドラフト | 閲覧者制限、版管理、社外共有ログ |

| 低 | マニュアル、パンフ案 | 公開範囲のルール化のみ |

重要度が高い情報には強い制限をかける一方、低い情報は「守り過ぎない」ことも大切です。

パスワード管理ツールの導入や、承認フローを「金額」「顧客ランク」でシンプルに分けるだけでも、裏口運用はかなり減ります。

DXやオフィスインフラの整備は、セキュリティ製品を並べることではなく、人の動き・情報の流れ・機器の配置を一枚の図でつなぐ作業です。この視点を持つだけで、同じ投資額でも安全性と現場の納得感がまったく違う結果になります。

Digital Port編集部の現場ストーリー!情報漏洩やヒューマンエラーの事例で分かるビジネスの心得

「セキュリティ担当じゃないのに、気づけば社内で一番セキュリティに詳しくなっていた」。中小企業や自治体の情シス・総務に、よくあるリアルな姿です。

情報漏洩はサイバー攻撃だけでなく、メール1通の送信ミスやUSB1本の紛失からも静かに始まります。しかも、多くは「一度きりの派手な事故」ではなく、小さなヒューマンエラーが積み重なった末の“必然”です。

ここでは、Webソリューションとオフィスインフラの両方を見てきた立場から、「どこを整えれば、事故を減らせるのか」をストーリーで整理します。

Webソリューションやオフィスインフラ視点の情報漏洩ヒューマンエラー事例!管理フローの整え方

私の視点で言いますと、事故の温床になりやすいのは「よくできる担当者のローカル運用」です。

例として、こんな流れが重なります。

-

営業が私物クラウドに顧客ファイルを保存

-

Web担当がテスト用に顧客データをコピー

-

情シスがアカウント管理まで手が回らず、退職者の権限が残る

この状態で、誤公開や不正アクセスが起きると、どこから漏れたのかさえ追えません。

そこで効くのは、「フロー単位での見直し」です。

| 見直し対象 | ありがちな事例 | 整え方のポイント |

|---|---|---|

| メール送信 | BCC漏れ・誤送信 | 一括配信は専用ツール/上長承認フロー |

| ファイル共有 | URLの公開範囲ミス | 社外共有フォルダを明確に分離 |

| アカウント | 退職者IDが放置 | 入退社と連動した権限削除の自動化 |

ポイントは、「人に期待する」のではなく、「ミスが起きても止まる仕組み」を足していくことです。

中小企業や自治体必見!情報漏洩ヒューマンエラー事例から学ぶ優先順位の決め方

とはいえ、すべてを一度に直すのは現実的ではありません。事故統計を見ても、まず抑えるべきは次の3つです。

- メール送信とファイル共有

- 端末とUSBなど物理メディア

- アクセス権とアカウント管理

優先順位の付け方は、とてもシンプルです。

-

件数が多いもの(ヒヤリハットの頻度が高い)

-

1件あたりの被害が大きいもの(顧客数・機密度)

-

すでにルールと現場の運用がズレているもの

これを踏まえて、自社や自治体の「今」をざっくり棚卸しすると、どこから着手すべきかが見えてきます。

-

ヒヤリハット報告は年何件か

-

顧客名簿や住民情報に誰でもアクセスできていないか

-

テレワーク端末の管理ルールは紙の時代のままではないか

これらを紙1枚に書き出して、役員会や庁内会議で共有すると、投資判断も通りやすくなります。

情報漏洩やヒューマンエラーの事例で判断に迷ったら?専門家に頼る&相談前に社内で準備すべき要点

「どのツールを入れるべきか」「社内ルールをどこまで厳しくするか」で迷ったときは、早めに専門家を巻き込んだほうが、結果的に安く安全に済むケースが多いです。ただし、丸投げしても良い設計は生まれません。

相談前に、社内で次の3点を整理しておくと、打ち合わせ1回分は短縮できます。

-

どんな業務で、どの情報を扱っているか

顧客データ、住民情報、健康情報、決済情報などを洗い出す

-

過去3年のヒヤリハットと事故の一覧

メール誤送信、誤公開、紛失、誤廃棄を時系列でまとめる

-

DXやクラウド導入の予定

これから増えるSaaSやテレワークの構想を共有する

この下地があると、専門家は「どこが一番危なく、どこから直すと効果が高いか」を具体的に提案できます。

Digital Portとしては、Webサイトやクラウドサービスと、オフィスのネットワークや監視カメラ、無線LANやPC端末管理までを一体で眺めることで、「業務フローにフィットした守り方」を一緒に設計する立場にあります。攻めのDXと守りのセキュリティを両立させたいときほど、現場のリアルな事例を材料に、早めに議論を始めてみてください。

この記事を書いた理由

著者 – 平井 悠介 | 株式会社アクスワン 広報 / 『Digital Port』編集・運営

情報漏洩の相談は、派手なサイバー攻撃よりも「うっかり」のほうが圧倒的に多いのに、現場では恥ずかしさから共有されず、表に出る頃には手遅れになっているケースを何度も見てきました。ここ3年で、当社が支援した中小企業と自治体だけでも、メール誤送信やクラウド設定ミス、端末紛失に関する相談は延べ40件を超えますが、多くが「再発防止策が決めきれない」「誰の責任にするかばかり議論が進む」という共通点を持っていました。私自身、社内の共有フォルダ権限の設定を誤り、一部の機密資料が不要な部署からも見える状態にしてしまい、深夜までログ確認と影響範囲の洗い出しに追われたことがあります。この時痛感したのは、個人の注意力ではなく、仕組みとルールが曖昧だったことへの反省でした。本記事では、そうした現場で繰り返される失敗と葛藤を、業種や規模を問わず自分事として捉えられるように整理し、読者が「どこから直せばいいか」を冷静に判断できる材料を提供したいと考えています。